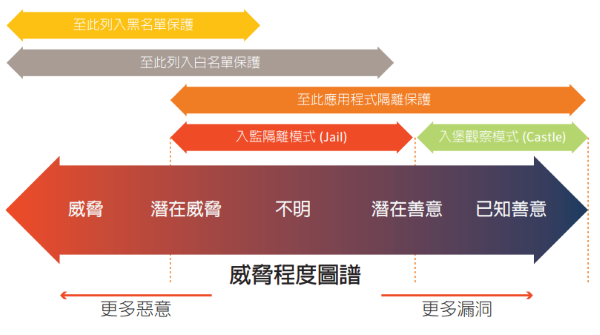

成立於2009年、2011年才發表首版產品的Actifio,雖然歷史很短,但已是資料中心備份還原解決方案的領導者之一。事實上,該公司的Actifio Virtual Data Pipeline軟體平臺,功能已不僅止於備份與還原,還進一步開創出「複本資料管理(Copy Data Management,CDM)」這個嶄新的領域,以快照(Snpshot)技術為基礎,兼具了備份與快照的特性,可為實體、虛擬與公有雲等多種環境,因應當中的備份、開發、測試、分析等需求,提供資料複本應用服務。

與傳統備份還原產品相比,CDM只是進入市場不過6、7年時間,屬於新進產品類型,但發展速度非常快,短短幾年內就成為備份領域的要角。舉例來說,在Gartner的2017資料中心備份還原解決方案關鍵能力報告中,Actifio與Rubrik兩家廠商的CDM類型產品,便獲得最高的累計總分評價,還略為領先Veritas、Commvault、IBM與ARCserve等廠商的老牌備份產品,顯示CDM這種新型態產品,功能已受到肯定。

而在Gartner2017年資料中心備份還原解決方案魔力象限報告中,Actifio與Rubrik這兩家廠商,被列為具願景者(Visionaries),顯示CDM這種新興產品的供應商,雖然受限於歷史與規模,在服務支援能力、經營團隊的管理能力與經驗方面,尚有待完善,但仍具備前瞻性與創新潛力。

也就是說,無論是就產品本身的功能,還是廠商對於資料保護應用的概念,CDM都受到業界相當高的注目。

而Actifio則是CDM領域的先驅,獨力開創了這種嶄新的產品形式,在該公司發表產品過後4、5年,才有其他廠商跟進推出類似架構的產品。

![]()

以專屬的Virtual Data Pipeline軟體平臺為基礎,Actifio可提供Sky VM伺服器軟體與CDS閘道器硬體兩種產品,為用戶的虛擬平臺或實體主機,提供基於快照技術的資料複本服務,包括備份、開發測試與等分析等應用。

同時提供虛擬與實體型式產品

Actifio目前提供了兩種產品型式:

(1)硬體式的CDS閘道器:CDS是Copy Data Storage的縮寫,搭載了Virtual Data Pipeline(VDP)軟體,用於搭配第三方儲存陣列的儲存空間,提供CDM管理服務。

(2)Sky虛擬化應用伺服器,包裝為VM型式的Actifio CDM伺服器,可支援VMware vSphere與微軟Hyper-V兩種虛擬化平臺,以及AWS、微軟Azure、Google Cloud Platform、IBM SoftLayer與Oracle Cloud等雲端平臺的部署。

Actifio一開始在2011年推出的首款產品是CDS閘道器,已陸續更新了5個世代的硬體規格,至於Sky虛擬伺服器則是於2014年第4季推出。

支援虛擬、實體與雲端平臺應用

無論是實體的CDS閘道器,還是軟體版的Sky虛擬伺服器,核心都同樣是Actifio的VDP軟體平臺。而且,自2011年問世以來,這個平臺已經發展了5個主要版本。

VDP最早的版本是搭配CDS伺服器的4.0版,建構了系統架構雛形:接下來的5.0能支援VMware虛擬平臺部署,以及Oracle與SQL Server等應用程式的保護;6.0版是一個重大更新版本,把部署範圍擴展到微軟Hyper-V,提供了Oracle與SQL Server資料庫的快速掛載功能,以及選購的異地災難備援功能。

到了7.0版,VDP除了升級支援新版VMware與微軟虛擬平臺(vSphere 6.0與Hyper-V 2012/2012 R2),還新增支援AWS與微軟Azure兩種雲端平臺,並引進了全新的Actifio Global Manager控制臺,可利用HTML5網頁控制臺介面,同時管理多臺CDS或Sky虛擬閘道器。

後續的VDP 8.0進一步擴大支援範圍,包括新版VMware與微軟的虛擬化平臺(vSphere 6.5與Hyper-V 2016),雲端環境支援的範圍,也增加了Google Cloud Platform、IBM SoftLayer與Oracle Cloud,並將「首次完整備份+後續永遠增量備份」模式,套用到雲端環境上。這版本另一重要功能,是提供混合雲架構的備份管理服務,可將實體或虛擬平臺的Windows與Linux備份複本,轉存到vSphere、Hyper-V虛擬環境,或AWS EC2、Azure、Google Cloud Platform雲端環境上部署啟用。目前VDP最新版本是8.0.6版,8.1版也預定於7月底推出。

7年間歷經5次重大改版後,Actifio VDP已成為支援涵蓋非常廣泛的平臺,擁有CDS硬體閘道器與Sky虛擬伺服器兩種產品型式,既能部署於vSphere與Hyper-V虛擬環境,也能部署在主要公有雲平臺上。可對應的作業環境與應用程式也非常多樣化,從vSphere與Hyper-V,Windows、Linux與Unix等作業系統,以及Oracle、SQL、Exchange等應用程式,到AWS、Azure等雲端環境下的VM等,Actifio都能透過API與代理程式,提供備份保護,以及資料複本應用服務。

結合快照與備份的CDM服務

雖然Actifio被Gartner列入資料中心備份還原供應商,但備份其實只是Actifio VDP軟體平臺的其中一個應用面向,Actifio的CDM管理架構可提供更廣泛的應用。

CDM的基本概念,是快照與複製技術的結合,先在來源端系統透過快照取得不同時間點下的資料複本,然後利用遠端複製將複本傳送到CDM伺服器保存,接著CDM伺服器再以這些複本為基礎,利用虛擬化技術複製出多個複本,用於備份還原、開發測試、分析等應用。

Actifio可以透過VMware VADP、VSS等應用程式API,提供無代理程式的保護架構,不過若搭配專屬的Actifio Connector代理程式,能對實體或虛擬主機上的資料庫等應用程式,提供具有資料一致性、且還原粒度更精細的保護。

運作時,Actifio會依照預設排程,透過API或代理程式在前端系統啟動快照,然後將快照傳送到Actifio管理的儲存區,產生Actifio的內部快照複本。

除了第一次擷取複本時,需獲取來源端全量(Full)資料外,後續複本擷取作業都是增量模式(Incremental),只需傳輸異動資料區塊即可,Actifio會將自動異動區塊合成不同時間點的完整複本,以減少傳輸頻寬與儲存空間需求。

由於Actifio擷取的複本都是原始格式,能讓前端系統立即存取使用,所以,Actifio可利用虛擬化的技術,將指定時間點的複本產生多份虛擬複本(Virtual Copy),分別提供不同主機來掛載,用於資料還原、或開發測試等用途。用戶也可在兩個站點的Actifio伺服器之間,透過遠端複製建立備援架構。

藉由Actifio的CDM架構,既可像備份軟體一樣,於線上環境之外,獨立地長期保存與管理資料複本,以備意外時的還原之需;又能像快照一樣,即時製作資料複本,並透過掛載立即使用資料複本,快速回應臨時性的複本需求。也就是說,只需要CDM這一個平臺,便能同時滿足備份/還原這種「靜態」形式的複本需求,以及開發測試這類「動態」形式的複本用途,將企業兩大類複本應用需求合而為一,同時,還兼有異地備援功能。

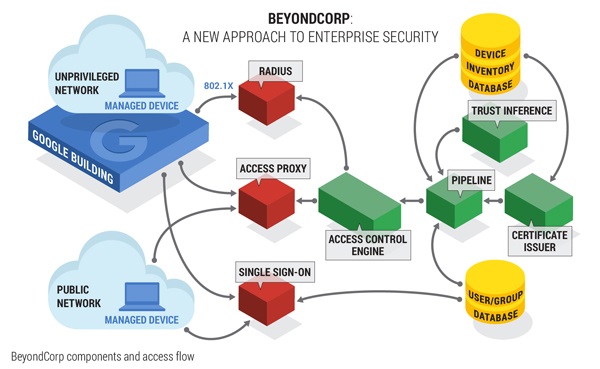

Actifio VDP平臺的運作架構

![]()

Actifio VDP軟體平臺的運作方式,可說是複本資料管理(CDM)產品的範本,整個運作架構可分為3大階段,分別是(1)擷取資料;(2)資料保存與管理;(3)使用複本:

1. 擷取資料Capture:透過代理程式或API,在來源端系統上啟動快照,擷取來源端系統資料的複本

Actifio VDP同時支援代理程式,與無代理程式等兩種資料擷取方式。

首先,Actifio的代理程式稱作Connector,可將來源端系統的快照複本,以Block形式直接複製、傳輸到Snapshot Pool,若來源端系統本身擁有區塊異動追蹤功能,如Oracle Recovery Manager所支援的BCT(Block Change Tracking)模式、Linux LVM的CBT(Change Block Tracking)模式,則Actifio Connector可配合使用其中的異動區塊追蹤功能,除了第一次複製,需完整傳輸來源端資料外,後續複製都只需傳送異動資料區塊,而能大幅提高複製作業效率。

而在VMware vSphere與微軟Hyper-V環境下,Actifio可無需部署代理程式,改為分別透過VMware的VADP與微軟VSS兩種API,來取得來源端VM的快照複本。其中的VMware VADP也擁有CBT功能,所以,也支援首次全備份+後續增量備份模式;而VSS則沒有CBT機制,因此,不具備只傳輸異動資料區塊的增量備份模式,但可以透過安裝Actifio 的Windows版本Connector代理程式,來提供CBT功能與增量備份服務。

2. 資料保存管理Manage:將快照複本複製到Actifio管理的儲存區存放,成為「黃金複本(Golden Image)」

Actifio系統會設定3個儲存區,包括系統用的Primary Pool(存放系統設定、資料庫等資料),以及保存複本用的Snapshot Pool與DeDupe Pool。近期的黃金複本存放於Snapshot Pool,較舊的複本則轉存到DeDupe Pool,透過重複資料刪除功能節省儲存空間。

其中Snapshot Pool保存的複本,是以原始的Block格式存放,可立即掛載使用,而存放於DeDupe Pool內的複本,則必須先還原到Snapshot Pool成為原始格式後,才能提供使用。

至於Actifio採用的DeDupe技術,則屬於後處理(Post DeDupe)類型,也就是擷取來源端資料後,再執行重複資料刪除運算並寫入DeDupe Pool。

3. 使用複本Use:基於黃金複本,產生多個虛擬複本,支援資料還原、開發測試應用,或以遠端複製轉存其他位置,提供異地備援

Actifio所取得的來源端資料複本,可透過虛擬化技術產生多個虛擬複本(Virtual Copy),並以Block Raw Device的原始形式,經由FC、iSCSI或是NFS協定,直接與有需求的主機連接,並且供其存取,用戶可選擇的複本掛載使用模式,主要有下列這幾種:

● 立即掛載(Instant Mount):無須將複本資料傳輸到前端主機,而直接從Actifio的儲存區上,將複本掛載給原始主機或其他主機存取,這也是最迅速、簡便的複本使用模式。

● 還原(Restore):將複本傳回原始來源端主機,將來源端還原到指定時間點狀態。這個模式需要耗用資料傳輸、寫回原始主機的時間,但由於Actifio的複本是原始的Block Raw Device格式,所以,只需抄回Block即可使用,無須像備份軟體一樣轉換格式,速度仍比一般的備份更快。

● 自動更新的複本(Live Clone):與備份作業連動的複本,當出現新的增量備份資料時,會將異動資料一併更新到這種複本上,讓複本保持在最新狀態。

● Clone複本(Clone):只適用於VMware vSphere環境,透過Actifio VDP的中介,將某臺ESX主機上的VM,在同一臺或另一臺ESX主機上產生一個VM複本,類似由Actifio中介執行的vMotion,但耗用資源較少。

而在異地的遠端複製方面,可在任兩臺Actifio應用伺服器之間進行,無論是實體的CDS閘道器,還是部署在用戶資料中心或公有雲上的的Sky虛擬伺服器。至於可選擇的遠端複製模式,則有下列幾種:

◎ 同步(Sync):與一般儲存設備的同步複製相同,但只適用於實體的CDS閘道器之間,才能執行同步複製。,

◎ 非同步(Async):Actifio提供了兩種非同步複製模式,均提供FIPS 140-2標準的加密、Block壓縮、Block層級續傳與排程頻寬控制功能。

― 重複資料刪除非同步複製(Dedup Async Replication,DAR):適用於CDS閘道器與Sky虛擬伺服器,這個模式藉由比對兩站點當中、經DeDupe後的複本資料差異,然後只傳送目的地端沒有的資料區塊,藉此可大幅節省資料傳輸頻寬。

― Streamsnap:只適用於Sky虛擬伺服器,單純地將來源端站點資料複製到異地端,並採用「首次完整傳輸+後續增量傳輸」方式來運作。

除了遠端複製以外,Actifio還提供了在兩站點CDS或Sky伺服器之間的Remote DeDupe功能,可將DeDupe Pool中保存的資料複本,於異地端也保存一份。

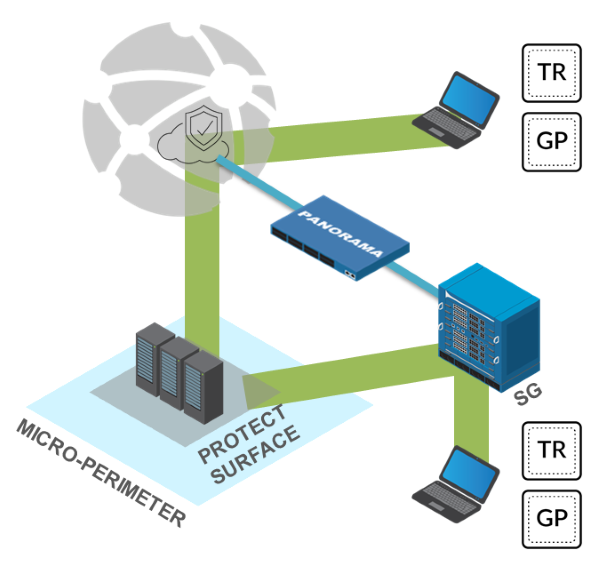

Actifio的產品形式與版本區分

![]()

CDS儲存閘道器

CDS閘道器透過運行Actifio VDP軟體,搭配後端介接的儲存設備空間來提供備份與各式複本管理服務。

視用戶環境需要,Actifio提可供實體硬體型式的CDS閘道器,與虛擬的Sky伺服器軟體兩種型態的產品。

CDS閘道器

CDS閘道器是預載Actifio VDP軟體的2U伺服器,提供CDM複本管理服務,本身不提供資料儲存空間,至於複本儲存空間,由CDS閘道器後端介接的SAN儲存陣列提供。

一套CDS系統有2臺閘道器,構成高可用性架構,依用戶需求可提供從25TB起跳到PB等級的來源端資料容量授權。

目前CDS閘道器硬體是第5代規格,每臺都含有用於連接前端主機的4組10GbE埠與3組GbE埠,以及用於介接前端主機或後端儲存設備的4組8Gb FC埠。

Sky虛擬伺服器

Sky虛擬伺服器是用於部署在虛擬平臺或雲端環境的「虛擬化版本CDS閘道器」,可提供OVA、VHD、AMI或其他映像檔格式。

授權方式則是依照前端被保護系統的容量來計算,以搭配AWS、Azure、Google Cloud Platform與Oracle Cloud的Sky伺服器為例,就分為Sky 60、Sky 120與Sky 200等3種授權,分別可保護60TB、120TB與200TB的前端系統資料。

Sky伺服器也可依功能分為Standard、Advanced等2種版本。區別在於Standard版只支援VM的保護,若用戶環境含有實體主機,或IBM AIX、HP-UX與Solaris等Unix系統,則必須改用Advanced版才能支援。

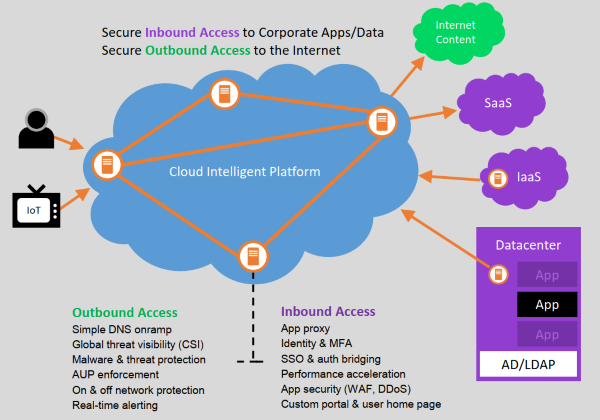

Actifio的系統部署方式

![]()

Actifio Sky虛擬伺服器的安裝部署

以vSphere環境來說,只要將Actifio Sky虛擬伺服器的OVA檔匯入ESXi主機,然後登入Sky虛擬伺服器,設定網路與儲存環境參數,就能完成Actifio的系統部署。

無論是硬體型式的CDS閘道器,還是VM型式的Sky伺服器軟體,出貨時都是預載了Actifio VDP軟體,並設定好了基本系統組態的型式,用戶端只需完成網路參數等基本環境設定即可啟用,而無需執行VDP軟體的安裝程序。

以CDS閘道器來說,只需開機,執行基本網路設定,將SAN儲存設備的空間掛載給CDS閘道器使用,即可開始運作。

而Sky虛擬伺服器的部署程序為:取得VMWare OVA、微軟Hyper-V VHDX部署檔案,匯入Hypervisor主機,然後開機、執行基本網路設定,設定Sky伺服器需要的虛擬儲存空間,即可開始運作。

兩種雲端整合模式

Actifio VDP部署時,可採取兩種與公有雲整合的模式。

ㄧ為單純只使用公有雲儲存空間的Vault模式,也就是將公有雲的空間,作為本地端Actifio VDP的延伸備份儲存空間,無須在雲端部署任何軟體,只需讓Actifio VDP連結與存取用戶的雲端儲存空間即可,但沒有DeDupe功能。

二為在公有雲上部署Actifio的Sky虛擬伺服器,可使用雲端儲存空間之餘,也等同於在公有雲上部署一個Actifio VDP環境,可啟用DeDupe功能,並能扮演本地端Actifio VDP環境的異地備援站點角色。

在VDP V8.0版以後,用戶還可利用當中的Cloud Mobility功能,在本地端或不同雲端環境間轉移來源端實體或虛擬主機資料(但目前僅限於Windows與Linux主機)。

Actifio的系統管理

無論硬體型式的CDS閘道器,或是VM型式的Sky虛擬伺服器,Actifio都提供了3個層級管理功能。

(1)系統維護的層級:在實體CDS閘道器,具有可直連螢幕操作的文字命令列控制臺,Sky虛擬伺服器的部分,也具備可透過虛擬管理介面的文字命令列控制臺,但僅供原廠系統維護使用。

(2)系統管理的層級:基於Adobe AIR環境、獨立安裝的Actifio Desktop管理軟體,提供圖形介面的系統監控、備份政策與複本使用管理功能。

(3)跨多臺系統的管理:透過Actifio Global Manager的HTML 5圖形網頁介面,同時管理多臺CDS閘道器或Sky虛擬伺服器,執行系統監控與備份管理功能。

對一般用戶來說,最重要的部分是Actifio Desktop管理軟體。在Windows或Mac環境上,只需安裝它,便能登入CDS閘道器或Sky虛擬伺服器,執行管理工作。

Actifio Desktop提供了5大管理功能,包括即時顯示系統狀態的Dashboard,用於系統管理的Domain Manager(使用權限、基本環境設定、升級等),備份策略管理的SLA Editor,設定來源端型式與管理複本應用的Application Manager,以及即時監控與查詢作業狀態的System Monitor等。

目前Actifio Desktop仍是基於Adobe AIR環境,不過在Actifio VDP 8.1版以後,預定提供更方便使用的HTML5網頁控制臺介面,取而代之。

![]()

Actifio Desktop管理控制臺

管理者可使用Actifio Desktop控制臺,登入Actifio的CDS閘道器或Sky虛擬伺服器,執行監控與管理系統作業。圖為即時顯示系統狀態的DashBoard介面,Actifio Desktop剛經過一輪改版,整個介面較上ㄧ版精緻許多。

![]()

可利用拖拉圖形介面來定義備份政策

利用Actifio Desktop控制臺,管理者可透過SLA Editor管理項目的SLA Architect功能,以拖拉物件方式建立備份政策的模版,然後套到特定來源端系統的備份作業使用。

![]()

直接掛載複本提供多種應用

利用Actifio Desktop控制臺的Application Manager選項,用戶就能將Actifio Sky虛擬伺服器保存的複本資料,掛載給指定的主機存取,能支援還原、開發、分析等不同用途。

產品資訊

Actifio Virtual Data Pipeline

●建議售價:廠商未提供

●原廠:Actifio

●經銷代理:精技電腦(02)2795-8839

●支援部署環境:VMware Sphere,微軟Hyper-V,AWS,微軟Azure,Goole Cloud,Oracle Cloud,IBM Softflyer

●支援環境:Windows, Linux, AIX, HP-UX, Solaris

●支援應用程式與資料庫:Oracle, SQL Server, SAP HANA, Sybase ASE, DB2, MySQL, MariaDB, Postgres, MongoDB

.jpg)

.png)