近年,偵測及處理代管(Managed Detection Response,MDR)服務正開始興起。到底,這些MDR服務的背後運用了那些技術?

例如,傳統MSSP主要偏重網路端的流量監控,數位鑑識分析是事後才進行的階段,而且需要數小時或數天的時間。而主打MDR服務的業者,多強調主動與即時性的偵測技術,不論是在威脅預期、威脅獵捕與事件分析,都期望在數分鐘內就能完成,而這也是加速反應的關鍵。而且,這些偵測的設備是由服務商提供,在服務架構上可能是端點、網路或兩者都有。

在資安事件分析的過程中,為了讓這樣的服務在市場上更有競爭力,我們看到許多業者也在後端分析方面,發展自動化程度更高的平臺,例如運用機器學習、AI等技術,提升本身的服務效率,也才能讓服務成本可以變得更低。另外,威脅情報、專業資安分析師的輔助,以及支援24×7的全天候運作,也成為服務能量的一環。

不過,各業者對於「偵測與反應」這一段的作法,其實也有很大的不同。我們從3家不同服務架構的MDR廠商,檢視目前的發展方向,並以使用的產品數量與自有性來粗略畫分,讓大家能有簡單的瞭解,但這樣的分類,並不代表各業者服務能量的差異。

第一種:從單一端點EDR產品擴展,並搭配自動化分析平臺為核心

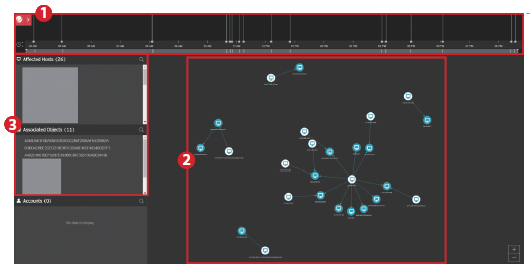

從端點EDR產品,所延伸的服務方案中,例如,中芯數據近期推出名為「意圖威脅即時鑑識服務」(Intention Prediction as a Service),他們號稱是臺灣首家推出MDR服務的業者。在他們的服務範圍下,主要包含偵測、分析、取樣與事件處理,只要支付一次費用就包含全部的服務內容,期望改善傳統遭到駭客入侵、資料被竊取後,需人力到場收集記錄才能開始事件處理的方式。

簡單而言,在他們的服務架構下,在偵測方面,主要是應用他們代理的CounterTack端點安全防護產品,將端點上的所有記錄收集後,傳回後端由他們自行開發的APT內網威脅分析平臺,以進行自動化分析,同時藉由他們的資安人員,提供事件處理與惡意程式分析。

另外,如果企業收到的資安警訊是由本身閘道端發出的警告,只要向他們通報設備與時間點,也可以針對異常活動去比對。

儘管這樣的MDR服務架構,看起來不複雜,但顯然是借助EDR產品在端點上的技術,進而提供服務的型態。其實,在Gartner今年6月的報告中,也提到不少這類型的技術廠商,像是Carbon Black、CrowdStrike與Cybereason,已經開始發展MDR服務。

中芯數據技術長吳耿宏表示,傳統SOC主要是收集記錄進行分析,需要時才做更進階的事件處理,現在逐漸進化為,直接在企業環境內監控,並能有做到即時分析,不用等到事情發展到很嚴重後,再來做事件處理。

他以一銀ATM盜領的事件來舉例,從倫敦分行遭入侵,到ATM自動吐鈔,這一年期間,都沒有偵測到問題,但事後由調查局在進行數位鑑識後,其實很快就能找出事件發生的始末。

除了藉助EDR產品的技術,後端分析自動化的重要性,更是中芯數據強調的部分。吳耿宏表示,傳統的事件處理無法在事前做,主要原因是代價很昂貴。因為SOC這部分已經自動化,但分析這一部分仍無法做到,幾乎是採純人力的作業方式,因此事件處理需要的人力與時間成本非常高。

隨著科技的進步,像是大數據、機器學習的技術變得成熟,現在分析與事件處理的這一段工作,也可以用自動化來實現,透過一些模式與學習,快速將重要問題過濾出,人力需求就能減少。像是他們藉助自行開發的分析平臺,現在分析兩萬臺電腦、一天下來所產生的資料,只要一個人力就能處理完。

對於SOC的認知,吳耿宏認為國內外業者有相當大的落差,SOC這個詞在臺灣用得很浮濫,國外的SOC通常會代管企業的資安設備,發生問題會直接幫你去處理,是一個完整的概念。但在臺灣談SOC,通常只有SIEM,將很多資安設備的記錄收攏,以及發警報,而沒有後續因應。當然,現在的廠商也不是完全沒有後段的服務,而是變為加值服務的方式,用戶往往需要再付一筆事件處理的費用。

換個角度,從同是強調偵測與反應的產品來看,吳耿宏提到,近年雖然已有廠商提供了EDR類型的產品,但企業用戶可能因為產品操作複雜、沒有專業人才妥善運用,因此,由相關服務廠商來幫忙就是一種選擇。

而在中芯數據的服務架構下,他們又是如何評估EDR的產品?吳耿宏表示,可以從記錄資料收攏的完整度來評估。根據他們的評估,目前市面上以CrowdStrike與CounterTack的EDR產品,可以收集到所有的記錄,其他產品則因為設有偵測的條件,相對而言,記錄不完整。

而預先全部錄下記錄的好處是,當發生事件要進行調查時,就不用花費時間去收集。至於如何判斷是否全部產生收集記錄,以及所需儲存空間,他們也以自身的經驗為例,一萬臺電腦主機、半年的記錄,他們會準備240TB的硬碟。他認為,如果事先在端點上收集的記錄不夠,可能需要更多的人力,但成本就不夠低,或是要走傳統鑑識的方式。

對於企業而言,在中芯數據的後端分析平臺上,會提供客戶一個帳號,方便他們回應警報的人員,登入查看事件單資訊,平臺介面上並具有討論機制,可便於與中芯數據的分析人員溝通。

而在事件單列出的資訊中,中芯數據將會清楚告知:事件首次發生時間、最近發生時間,還有受影響的主機,以及執行了什麼樣的程式?這個程式做了什麼事?改了什麼檔案?連線到那個位置?並能提供遠端處理與隔離惡意程式的功能與服務。

至於服務費用上,他們已經提供計價方式,是目前我們唯一看到能揭露的業者。吳耿宏表示,每年MDR服務的訂閱費用,每臺伺服器為1萬元,電腦主機為3,500元。

![]()

圖片來源/中芯數據

中芯數據MDR以端點偵測為主軸

中芯數據今年開始主打的MDR,是希望透過他們維運的多種安全服務,提供企業對於偵測與事件處理的能力,當中他們是以CounterTack的EDR產品,強調將所有端點的記錄蒐集,並透過他們自行開發的APT SOC平臺,運用大量的自動化分析與機器學習技術等,透過他們的資安團隊提供企業即時的事件處理能力。

第二種:結合自家多套產品,並以全球情資與威脅調查中心提供分析

另一家在臺提供MDR服務的廠商,是資安防毒大廠趨勢科技,他們今年6月宣布推出。

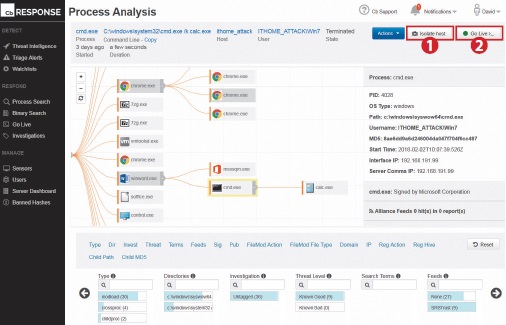

基本上,趨勢的MDR服務是基於自家產品而組成。從整體架構來看,在端點偵測機制上,他們是整合在OfficeScan端點防護軟體,網路閘道端的Deep Discovery Inspector,以及可為實體、虛擬及雲端伺服器(AWS、Azure等)提供防護的Deep Security系統,基於這些產品,將可一併提供資訊收集的功能。

接下來,經觸發的潛藏威脅資訊,將集中至他們的威脅調查中心(Threat Investigation Center,TIC)平臺,運用威脅情資、專家規則與機器學習等,快速進行自動化的關連性分析,以挖掘潛伏的可疑線索與駭客的攻擊足跡,加上他們的資安團隊協助,提供攻擊事件的調查與反應。

這樣的MDR服務架構,看起來兼顧了網路與端點,同時,也因為這些產品而具備更多偵測方面的機制。趨勢科技全球產品事業部陳韋良協理,這些強調縱深防禦的產品,原本的功能是在防護,現在也加入更多偵測的能力,可收集更多處於判讀灰色地帶的記錄。

他認為,不只是端點,網路層也很重要,尤其是內網擴散這一部份,還有許多IoT設備,像是智慧型印表機,也可能是後門程式藏身之處。因此,網路層的監控與端點可以互補,像是網路層的偵測,監控了各式各樣通訊協定,也有沙盒執行模擬分析,但在調查事件時,往往找不到確切的入侵點,而搭配了端點收集的很多行為記錄,便可以提供完整攻擊鏈的結果。

在他們的服務架構下,MDR的方案分成端點與網路兩大類,其中端點方案還能細分成基本與進階兩個版本,各方案均可單獨購買。

至於服務型態上,該公司資深專案經理黃旭堃表示,主要分為兩種,像是透過趨勢科技本身的團隊來服務客戶,或是藉由他們的合作伙伴去提供服務,像是全球各地的資安服務代管業者(Managed Security Service Providers,MSSP),以後者而言,由於這些業者的服務也將涵蓋到趨勢以外的產品,而趨勢也期望他們能在既有服務上提供加值服務,供客戶選擇,目前他們正與業者談這一塊。

與傳統作法比較,陳韋良認為,過去MSSP在網路監控這一塊,是從NOC轉到SOC的概念,進而延伸IoT與端點管理,但這還需要一點時間。因為單靠原來的技術很難去做好事件處理,光是分類與回應就不容易,而且,業者也需要有自動化的後臺去分析。

而現在資安防護的演進,也已經延伸到駭客行為分析這一塊,像是他們的資安人員就運用自家威脅調查中心平臺,可將網路與端點的資訊交叉比對,加上他們在全球威脅情資的收集與交換,以及情資與客戶的關連性,甚至加上AI技術的輔助,能夠快速將情資分析完成,以分辨出更值得花時間調查的事件。之後,就能快速提供建議報告,讓企業能依照他們提出的建議來操作。

對於企業而言,有了MDR,不像過去要花時間去調查大量的警告,不知道那個事件比較重要。若要做好攻擊行為分析,陳韋良表示,在保護、偵測、回應與調查這四大階段中,前三個部分都能自動化,但調查就比較複雜,企業可能覺得進入門檻高,現階段可能沒辦法馬上請到資料科學家、資料分析家,而且,這些人才在其他產業的發展時間較長,但在威脅這一塊很欠缺,短時間內可能找不到這樣的人力,因此,可以仰賴服務商來暫時補足這一部分。而趨勢所成立的MDR,就是透過TIC與資安分析師進而協助。

至於他們的MDR服務,對於事件處理方式的結果,陳韋良表示,將定期提供企業週報與月報,一旦觀察到威脅時,他們會立即通知客戶,提供建議事項。在通知管道上,一般大型企業可以利用API,透過SIEM、工單系統,或者是透過電子郵件溝通。而寄送給客戶的內容,都會包含處理的手法,例如,木馬的位置,所從事的行為,有那些受感染的主機,並將整個攻擊鏈描述給客戶知道,並有文字與圖形的描述及解釋,讓企業第一線、第二線的人員能馬上反應。在建議報告中,企業也要回應是否做到,但如果客戶真的沒有辦法處理,他們也會將權重降低來因應。

另外,針對資安保險是否搭配MDR的議題,趨勢表示,目前有部分業者會在進行風險評估時,將客戶是否導入MDR ,視為其資安評估風險的項目之一,或建議客戶採用MDR為解決方案。

![]()

圖片來源/趨勢科技

趨勢科技MDR涵蓋網路、端點與雲端

以端點防護產品聞名的趨勢科技,今年7月也宣布推出MDR服務,憑藉自家在端點、網路與雲端的防護機制,提供即時偵測的能力,將所有可疑的資訊蒐集,再透過他們的Threat Investigation Center(TIC)平臺提供自動化的處理,當中包含威脅情資交叉分析、機器學習等技術,以及透過資安團隊的深入分析,提供企業針對資安事件的反應能力。

第三種:可整合多種自家與第三方產品,並能針對OT環境客製偵測

放眼全球的大型服務供應商,也有一些業者提供MDR,像是IBM也推出了他們的MDR服務,並讓我們看到更多MDR服務的面向。

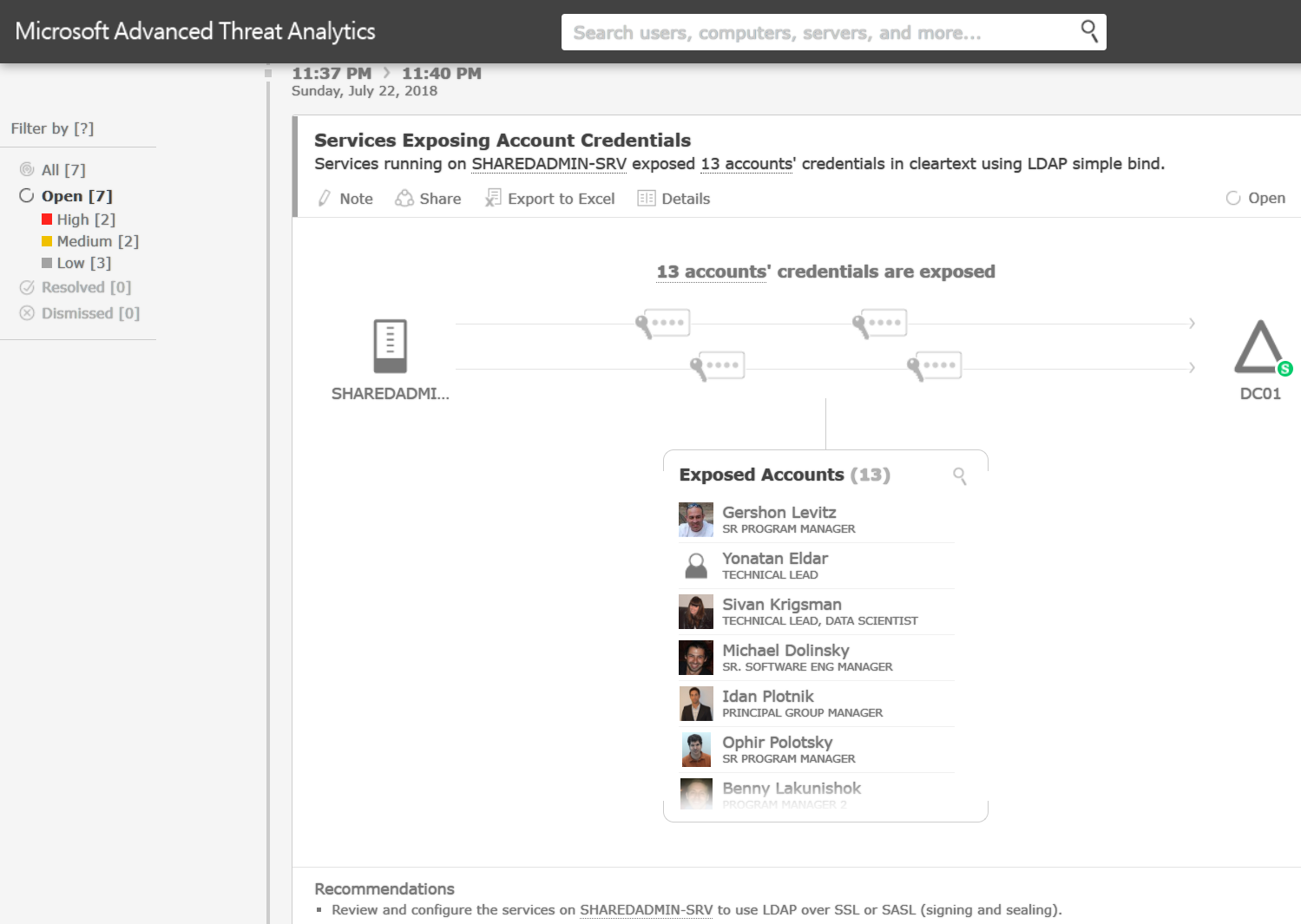

在他們的防護架構下,服務本身可應用多種的自家產品,包括像是偵測方面的QRadar Advisor With Watson、QRadar UBA與Identity Governance,以及資安事件回應方面的Resilient與QRadar Advisor with Watson。

另外,IBM也與他們的全球伙伴合作,提供包含Cisco的網路端安全產品,以及Carbon black的EDR產品,並可與自家的Bigfix整合。因此,他們的服務型態將不限於自家產品,主要依據客戶需求提供適當的規畫。

若是進一步從IBM對於威脅管理的面向來看,在後端分析的資源上,他們還包含了X-Force Red、SOC顧問服務、Global MSS與X-Force IRIS等各方面的資安團隊,以及Watson AI等技術。

特別值得一提的是,在IBM的MDR服務方案中,他們提供客制化偵測的能力。例如,在電子業、製造業工廠中,包含了來自不同公司的各式機臺,這些機器的作業系統與協定都不同,還要與上下游業者資料交換,而他們的偵測能將這一部分納入範疇。像是針對數據蒐集監控系統(SCADA)、工業控制系統的可程式化邏輯控制器(PLC),提供OT安全監控的能力。

事實上,Gartner今年也觀察到少數MDR服務,正朝向此方面發展。

過去這些工控系統,多採實體網路隔離的方式確保安全,隨著內外資料交換頻率變多,還有IoT的應用等,現在這方面也成MDR服務發展的焦點之一。

在資安事件回應上,Resilient平臺是IBM服務的重要樞紐,透過自動化的平臺與X-Force專業團隊,以加快事件回應速度。不論是從SIEM、EDR與次世代防火牆(NGFW)提報可疑的事件,或是使用Carbon black收集到端點上的處理程序階層關係,從網頁代理伺服器中收集DNS查詢記錄,以查找C&C伺服器。

IBM對於MDR服務的提供,也提出幾個關鍵考量。IBM資安防禦協理謝明君表示,首先,主動威脅獵捕對於MDR服務業者很重要,接下來,就是要能接近即時的看到全部的攻擊鏈,才知道應該如何處理,或是補救後如何強化,第三,他們認為要能增加唯讀速度,將受到感染的端點儘速隔離。

而對於產業面臨威脅狀況的深入了解,也是IBM重視的一環。謝明君舉例,在他們使用的X-Force網路威脅情報共用平臺中,只要輸入一個IP位置,就可以告訴你攻擊的產業、方式,例如零售業、POS系統,以及影響的國家地區等更多資訊。

在偵測與持續性的監控之外,IBM認為,在預防、偵測都無法避免威脅的情況下,他們也更加重視資安事件的回應(Reponse)、復原(Recover),以及補救(Remediation)。

從整體IBM威脅管理面向來看,顯然,MDR的目標就是大幅降低回應威脅的時間,而IBM對於資安事件應變能力的畫分也很細緻,像是X-Force IRIS團隊也採取了三管齊下的方法,包含Intelligence Services、Response and Proactive Servies與Remediation Services,提供不同層次的研究與分析。

另外,從他們提供事件回應的戰略手冊,讓企業部門人員都能有各自的指導方針,以及Cyber Command Center的體驗中心,也能看出他們對於事件回應的規畫相當豐富。

至於服務型態上,IBM目前在全球各地都有團隊,可以提供MDR服務,另一方面,則是與既有的SOC或MSS廠商合作。謝明君表示,在他們的服務案例中,也包含了單獨使用MDR服務,以及使用MDR服務搭配SIEM平臺QRadar代管服務,兩者將可結合應用。

其實,在這次採訪IBM的過程中,謝明君在一開始也就提到,近期他們遇到兩岸三地的合作伙伴與客戶主動詢問,關於MDR要怎麼做?這也突顯出,這樣的新興議題已經備受關注。

![]()

圖片來源/IBM

IBM的MDR可結合自家X-Force與Watson技術

在IBM的資安管理服務下,近年也強化本身偵測與回應方面,從端點、網路、使用者與雲端以偵測潛在威脅,並透過自家X-Force與Watson技術的輔助,加上他們的Resilient事件回應平臺與SOC/SIEM的整合,提供企業更進一步的安全事件處理。

相關報導 新型資安服務MDR崛起

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)

.jpg)