一寫多讀(Write Once Read Many,WORM)技術,最初是為了法規遵循與資料長期歸檔保存而誕生,但憑藉著防止資料竄改的能力,在今日的資安防護應用中,也能扮演要角。

舉例來說,近年來,勒索軟體已成為企業最主要的資安威脅之一,備份雖然被視為因應這類威脅的重要手段,當線上資料遭到勒索軟體侵害後,仍能透過備份複本還原資料,但如果企業的備份架構未能擁有適當的防謢措施,備份複本也可能一同遭到勒索軟體的感染,以致備份複本也不可用。

在勒索軟體威脅下,為求保住作為企業資料最後命脈的備份複本,資安廠商與備份軟體廠商,也提出了各式各樣幫助企業保護備份複本的反勒索軟體措施,例如引進離線備份儲存架構(磁帶或可移動的外接磁碟)、為備份軟體引進反勒索軟體的偵測與阻擋加密功能等,不過,這些手段大都是從備份作業的前端來著手,如離線備份是透過實體隔離方式,減少備份複本接觸病毒的機率;備份軟體的反勒索措施則透過監控備份過程,阻擋可疑的資料加密動作。

現在則有廠商提出了不同的思路,直接從備份儲存媒體本身著手,利用一寫多讀(WORM)技術防止資料竄改的特性,從根本上防止備份資料遭到勒索軟體的侵害。

防制勒索加密的新思路

顧名思義,一寫多讀(WORM)技術只允許對儲存媒體寫入一次資料,然後,儲存媒體便成為無法複寫、修改或刪除的唯讀屬性。

最初,WORM技術是為了長期資料保存或法規遵循應用而誕生,透過儲存媒體的物理性質特性,或是儲存系統底層軟體、韌體功能,確保寫入儲存媒體或指定儲存區的資料,無法再被更改或刪除,以提供法律與訴訟上的有效性。

而利用WORM技術保存資料的特性,對於保障資安也能發揮作用。由於WORM能保證寫入後的資料,狀態不再變化——既不可刪除,也不可更改,徹底「鎖住」了資料狀態,那麼自然也不會遭到勒索軟體的加密。當WORM用於備份儲存時,即使備份複本已感染勒索軟體,但由於WORM機制已經「鎖住」了資料狀態,先天上就遏止了勒索軟體發作、加密或刪除資料的可能性。

所以在勒索軟體危害盛行的今日,WORM技術也展現出應用於法規遵循以外領域的潛力,開始有廠商推出結合了WORM技術的備份防護解決方案。

WORM技術的基本類型

WORM是一項歷史悠久的技術,光學式WORM技術早在30年前就已問世,磁碟式WORM產品推出市場,也已經超過15年。

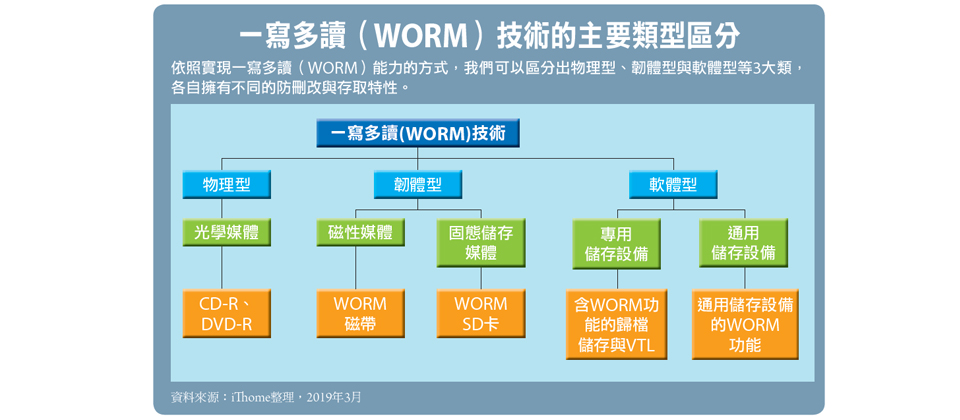

一般來說,WORM技術可以依照儲存媒體的類型,分為光學媒體式與磁性媒體式兩大類型,不過我們認為更邏輯的區分方式,是依照WORM「鎖住」資料的方式,依此可以將WORM概分為物理型、韌體型與軟體型等三大類,分別透過物理特性或機構,儲存裝置韌體,或是儲存系統軟體,來提供WORM能力,這三種形式各自利用不同原理運作,從而擁有不同層次的保存資料能力,以及使用特性。

物理型的WORM技術

利用儲存媒體本身的物理性質,或是物理機構方面的設計,來提供一寫多讀的能力。

許多光學儲存媒體如CD-R、DVD-R等,都能透過材料本身的特性,提供只允許寫入一次,資料從此成為唯讀的能力。物理型WORM最大優點是極為可靠,其防寫措施是建立在儲存媒體的物理性質上,從根本防止了刪改資料的可能性。

例如,光學儲存媒體的WORM機制,是透過加熱光碟片染料產生的化學變化,帶來光碟片反射率的變化來實現,而這個過程是不可逆的,只要物理法則沒有被推翻,任何人也無法違逆物理法則、刪改光學WORM媒體的資料,唯有物理破壞手段才能銷毀其中的資料,因而是最可靠的一種WORM技術。

光學式WORM的主要缺點,是使用較為不便。首先,光學媒體的容量較小,如BD-R的單碟片容量最大只有50GB,需要很大數量的光學媒體,才能完整保存前端主機的資料。其次,光學式WORM儲存媒體屬於離線儲存裝置,因而也難以因應經常讀取或檢索的需求。

除了光學媒體外,磁帶、軟碟片之類的磁性儲存媒體,也能透過遮蓋防寫孔,來達到資料寫入後便不再允許更改的能力,同樣算是一種物理的防寫手段——當寫入資料後,隨即遮蓋防寫孔,便構成了一寫多讀應用。但這種防寫能力是可逆的,只要解除防寫孔就能寫入資料,不能算是真正WORM媒體。

類似的,有些SD記憶卡雖然也提供了防寫開關,但同樣是可逆的,而且防寫機制也很容易遭到繞過,防刪改的可靠性並不充份。

所以,磁帶與SD卡的WORM應用需求,必須由專門的WORM磁帶與WORM SD卡來提供,而這兩種WORM裝置都是依靠微控制器韌體來提供WORM能力,屬於我們後面介紹的韌體型WORM技術。

韌體型的WORM技術

利用儲存裝置的韌體,將儲存媒體設定為一寫多讀,適用於磁帶、SD卡與SSD在內的儲存媒體。

幾乎所有主流磁帶系統都能提供專用的WORM卡匣,透過磁帶機的微碼控制功能,與磁帶卡匣上的識別微碼配合運作。當磁帶機識別出磁帶是WORM形式時,便會禁止更改或刪除已寫入該磁帶中的資料。

如當前最普遍的LTO磁帶,只要是LTO 3以後的規格,都有對應的WORM磁帶版本。另外Sony的AIT、IBM的3592,SotrageTek T10000等磁帶,也都有WORM版本可供選購。

不過,即使是WORM磁帶,理論上,也能透過從外部施加強力磁場的方式,透過消磁來強制刪除這類磁性儲存媒體中的資料,所以,必須同時搭配實體管制措施,才能完整保證資料的完整性。

類似的,當前也有一些SD卡與SSD提供了WORM功能,透過儲存裝置的微控制器,鎖住Flash記憶體的刪除功能,只剩下寫入與讀取功能,所以特定記憶體區塊被寫入資料後,就無法再刪除與複寫,只能讀取。

比起WORM磁帶,WORM SD卡或WORM SSD的防刪改能力更為可靠,雖然依靠微控制器韌體所實現的資料防刪改能力,不像光學WORM裝置那樣絕對不可逆,但是在實務上,繞過微控制器韌體的可能性很低,可認為擁有接近光學WORM技術的可靠性,只有物理破壞手段能銷毀其中的資料。

軟體型的WORM技術

在儲存陣列設備上,也能利用儲存作業系統的軟體功能,將指定的儲存區設定為一寫多讀,只要設定了WORM,即使是系統管理者,也無法刪改該儲存區的資料。

為了保證WORM功能的強固性,多數軟體實作時都會依循一些相關的官方資料保存與資料完整性監控規範,例如美國證券交易委員會的SEC 17a-4(f)(針對證券交易業者的電子資料保存規範),或是美國聯邦政府的FDA 21 CFR Part 11(針對醫療業的電子紀錄保存規範)等。

不過,與物理型或韌體型WORM技術比起來,軟體型WORM技術的防刪改能力,仍相對較不可靠,由於是依靠儲存控制器的軟體來提供WORM功能,只要將磁碟機移出儲存設備之外,該磁碟機就連帶失去WORM特性,所以需要搭配實體管制,才能保證完整WORM能力。

而軟體型WORM技術的優勢,則是使用便利。首先,是可透過CIFS/SMB、NFS等標準傳輸協定存取,便於因應快速讀取與檢索的需求。

其次,可透過設定保存期限,提供「有管制」的可逆機制。一般來說,WORM軟體功能都會提供設定保存期限的選項,讓管理者選擇「鎖住」特定檔案或物件的時間,到期後,便會解除該檔案或物件的WORM狀態,此後便能將資料刪除,回收儲存空間;如果將將保存期設為無限大,則被鎖定的檔案或物件,就成為與WORM光碟或WORM磁帶一樣的永久性WORM。

而軟體型WORM技術落實到實際產品上時,又可分為專用型WORM儲存設備,以及通用儲存設備的WORM功能等兩大類型。

● 專用型WORM儲存設備

如名稱所示,是專門針對法規遵循的資料保存需求、以提供WORM功能為目的設計的儲存設備,這類產品中,最知名的便是Dell EMC的歸檔儲存系統Centera,還有IBM的Total Storage Data Retention 450等。

GreenTec USA在這方面也著力甚深,該公司旗下提供了CYBERdisk WORM軟體,以及專供WORM應用的WORMdisk系列外接磁碟,與Ninja系列WORM 儲存伺服器產品,最特別的是,該公司還提供搭配雲端環境應用的WORMcloud服務。

● 通用型儲存設備的WORM功能

是在NAS類型通用儲存設備系統中,提供WORM軟體功能選項,可將指定的儲存區設定為WORM。

目前許多中高階NAS儲存平臺,都提供了WORM功能選項。例如NetApp ONTAP儲存系統的SnapLock功能;Dell EMC旗下Isilon系列NAS的SmartLock功能,PowerMax與Unity儲存陣列NAS應用功能中的File-Level Retention,Data Domain平臺DD OS儲存系統的Retention Lock功能;還有HPE 3PAR儲存陣列 FilePersona軟體套件中的File Lock功能等。

另外一些高階的虛擬磁帶櫃(Virtual Tape Library,VTL)產品,也能提供軟體形式的WORM功能選項,如IBM TS7700、富士通ETERNUS CS8000與CS High End等。

除了前述高階儲存設備外,有些中、低階或入門級NAS的儲存作業系統,也提供WORM功能選項,如國產廠商QSAN的XCubeNAS,以及商丞(Proware)的Unified Storage,還有3Gen的Unified Platform等,這些產品可為資源有限的用戶,提供低成本的WORM儲存應用。

另外,部份公有雲儲存服務的物件儲存環境,目前也提供了WORM功能選項,例如Amazon S3的S3 Object Lock功能,以及Google Cloud Storage的Bucket Lock,可為雲端環境上儲存物件,提供WORM屬性設定。

![]()

WORM的資安延伸應用

WORM雖能保證資料的完整性,但畢竟只是一種消極的保護,作為把守最後一關的防止資料竄改手段。不過,以WORM技術為基礎,再結合其他儲存與資安技術,便能提供更豐富的資安防護應用。

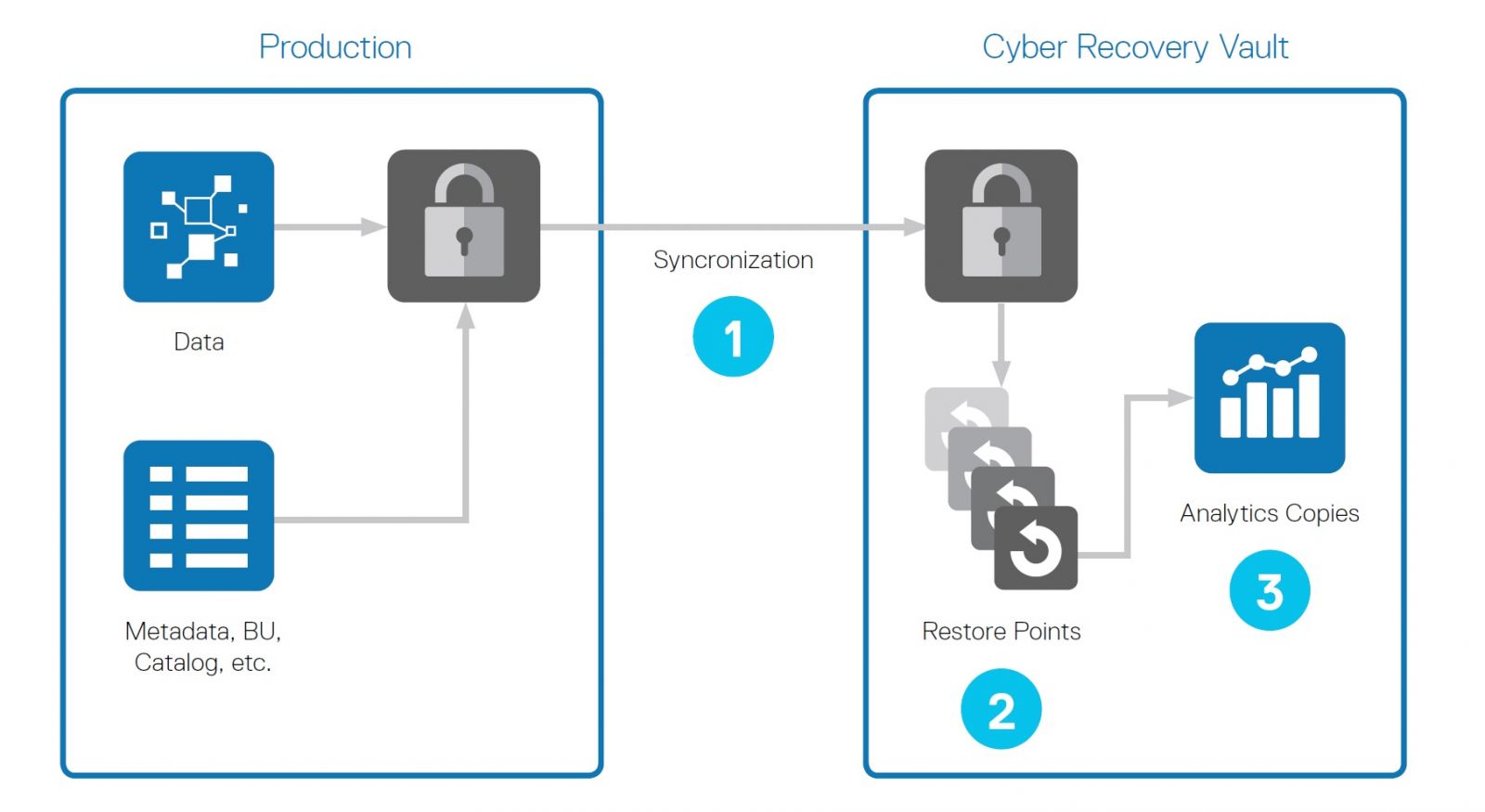

例如Dell EMC的Cyber Recovery,便藉由結合WORM、遠端複製、快照、與資安分析等技術,提供了一種嶄新的資安解決方案概念。先經由遠端複製獲得用戶資料的複本,然後透過WORM技術,確保獲得的用戶資料可靠性與不可竄改,再透過快照產生不同時間點、具備或不具備WORM特性的複本,最後將這些複本用於資安掃描、分析或測試等用途。

如此一來,便能在保障用戶資料不可刪改的同時,將用戶資料複本用於不同目的,不僅提高複本的可利用性,也擴展了WORM的附加價值。

【結合WORM、遠端複製與快照的資安應用】Dell EMC Cyber Recovery

儲存業界龍頭Dell EMC推出的Cyber Recovery,是一款應用了一寫多讀(WORM)技術、具備資安防護功能的資料備份歸檔儲存套件。這款產品最初在2016年問世時,稱為Isolated Recovery Solution,2018年以後改稱為Cyber Recovery,目前最新版本是18.1版,其中的18代表2018年,.1代表版本編號,18.1表示這是2018年的第1個主要版本。

Cyber Recovery的組成與運作

一個Cyber Recovery環境稱作Cyber Recovery Vault(CR Vault),包含了下列元件:

● Dell EMC的Data Domain儲存伺服器:負責提供儲存空間,以及WORM、遠端複製與快照等功能。

● Cyber Recovery管理伺服器:執行Cyber Recovery軟體,提供系統管理,與對外連接的資料傳輸。

● 應用分析伺服器:整合了稱作CyberSense的自動分析功能,提供資安分析服務。

● 備份應用還原伺服器:運行Avamar、Networker等備份軟體,負責還原CR Vault內保存的備份資料。

● 應用程式還原伺服器:作為應用程式還原的目標裝置。

CR Vault最多支援10套Data Domain系統,至於4種應用伺服器,則可安裝在專用的實體伺服器,不過,一般是由1臺Dell EMC VxRail超融合伺服器,透過VMware ESXi HA Cluster平臺以VM型式來部署。

CR Vault構成了一個對外實體隔離的環境,用於保存關鍵資料,並提供資安分析與資料還原等應用功能。

在標準的Cyber Recovery架構中,要求前端生產環境也要有一套Data Domain儲存設備。基本運作過程可以分為3個階段:

![]()

Cyber Recovery的運作過程可分為3個階段:(1)資料同步:生產環境的Data Domain儲存設備,透過MTree Replication遠端複製功能,在Air Gap管制下將資料複製到CR Vault的Data Domain儲存設備。(2)建立不可刪改的還原點複本:透過Retention Lock與快照功能,建立不可刪改的多個還原點複本。(3)建立資安分析用複本:透過快照建立可讀寫的複本,用於資安分析、測試等目的。 圖片來源/Dell EMC

階段1 在生產環境,前端主機將資料寫入生產環境的Data Domain儲存設備,然後利用Data Domain的MTree Replication遠端複製功能,將資料同步到CR Vault內的Data Domain儲存設備上。從生產環境到CR Vault的複製作業,是透過管制的Air Gap機制來進行,只有在進行複製時,CR Vault的傳輸埠才會開啟,複製結束後就關閉,維持CR Vault的隔離。

階段2 當CR Vault的Data Domain儲存設備接收到前端生產環境的資料後,透過Data Domain的Retention Lock鎖住備份資料的狀態,成為一份不可刪改的黃金複本(Golden Copy),接下來再利用Data Domain的快照功能,從黃金複本產生多份不同時間點的快照複本,這些快照複本也具備不可刪改的特性。

階段3 在CR Vault建立可寫的複本,然後掛載給分析伺服器或備份應用還原伺服器,用於資安分析、資料還原演練或是測試等情境。

Cyber Recovery保護資料的單位,是以Data Domain儲存設備的Mtree儲存區為基準,在生產環境的Data Domain儲存設備上,每一個被保護的Mtree,在CR Vault還鏡的Data Domain儲存設備上,都會產生3個以上對應的Mtree複本,其中1個是作為遠端複製目的地的MTree複本,1或多個透過Retention Lock保存的Mtree複本,還有1個可讀寫、掛載給CyberSense用於資安分析的Mtree複本。

WORM扮演的角色

整個CR Vault是與外部實體隔離的,唯一的對外通道是Air Gap管制下的傳輸埠,只在資料同步傳輸作業時開啟。而Data Domain的Retention Lock功能,則能確保CR Vault收到的黃金複本不可刪改。透過Air Gap的實體隔離管理,與Retention Lock功能的防止資料刪改能力,共同確保了CR Vault的安全性。

Cyber Recovery使用的Retention Lock功能,可以是Governance或Compliance等兩種版本,兩者都能提供個別檔案層級的資料保存時間設定,其中Governance版允許系統管理員調整資料保存設定,Compliance版則需要更高的雙重用戶授權(如系統管理員+資安長),才允許調整資料保存設定,防護等級更高,可符合SEC 17a-4(f)、FDA 21 CFR Part 11、CFTC Rule 1.31b、Sarbanes-Oxley Act、ISO Standard 15489-1等資料安全規範。

透過Retention Lock可提供個別檔案層級的資料鎖定與保存期限設定,不過在Cyber Recovery中,是以鎖住整個MTree儲存區為原則。此外,CR Vault也不以長期保存資料為目的,所以建議的Retention Lock設定期限是7~45天。

.png)

.png)

%E9%84%AD%E6%8D%B7_WeMo_%E6%8A%80%E8%A1%93%E9%95%B7_20190220_%E6%B4%AA%E6%94%BF%E5%81%89%E6%94%9D.jpg)

.jpg)