2/7~2/26 精選容器新聞:資安、法遵、Gitops是重點

#Docker安全、#配置錯誤、#DevOps安全

資安專家:小心Docker儲存庫沒鎖好,117個線上儲存庫不設防曝光3千份程式碼

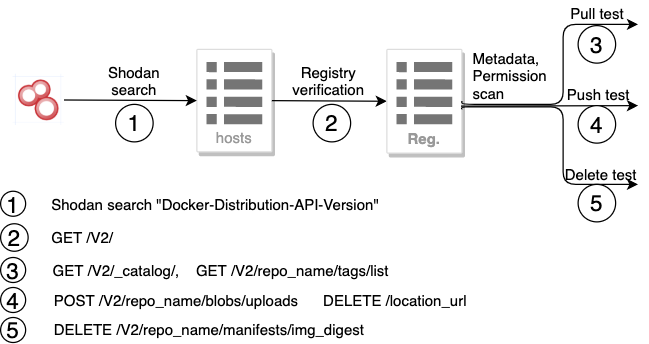

最近Palo Alto旗下資安團隊Unit 42發布2020春季雲端威脅報告,這次焦點是DevOps安全,其中Unit 42團隊利用常見的網路埠搜尋引擎,在網際網路上尋找安全防護不夠嚴謹的Docker儲存庫服務(registry),也掃描了使用DockerHub、Amazon的ECR、微軟ACR和GCP的GCR的線上Docker儲存庫。

結果發現,在公開網路上找到了941個儲存庫服務,其中有117個不需驗證就可存取,總計高達2,956份應用程式的程式碼,完全公開在網路上。而且有17.5%的儲存庫使用了沒有加密的HTTP傳輸協定來提供存取介面的操作,也可能遭入侵或攻擊。不設防的117個儲存庫,其中80個允許Pull操作,92個允許push操作,更有7個可以從外部任意刪除檔案。光從網址反查這些儲存庫,包括了研究機構,零售業者、新聞媒體、科技公司都有曝光者。

Unit 42資安專家推測,警告,駭客可以利用Push權限,在原有程式碼中植入惡意程式,而Pull權限則可讓駭客複製打包成另一個加料(內建惡意程式)的問題映像檔版本來釣魚。而那些提供刪除權限的儲存庫,可能淪為勒索軟體綁架檔案的肉票。資安專家建議,除了趕快在Docker儲存庫上啟用安全機制之外,最好也用自動化工具徹底地掃描一下自家所有的程式碼。

下圖為Unit 42使用的Docker儲存庫資安掃描流程。

#資安法遵,#DevSecOps

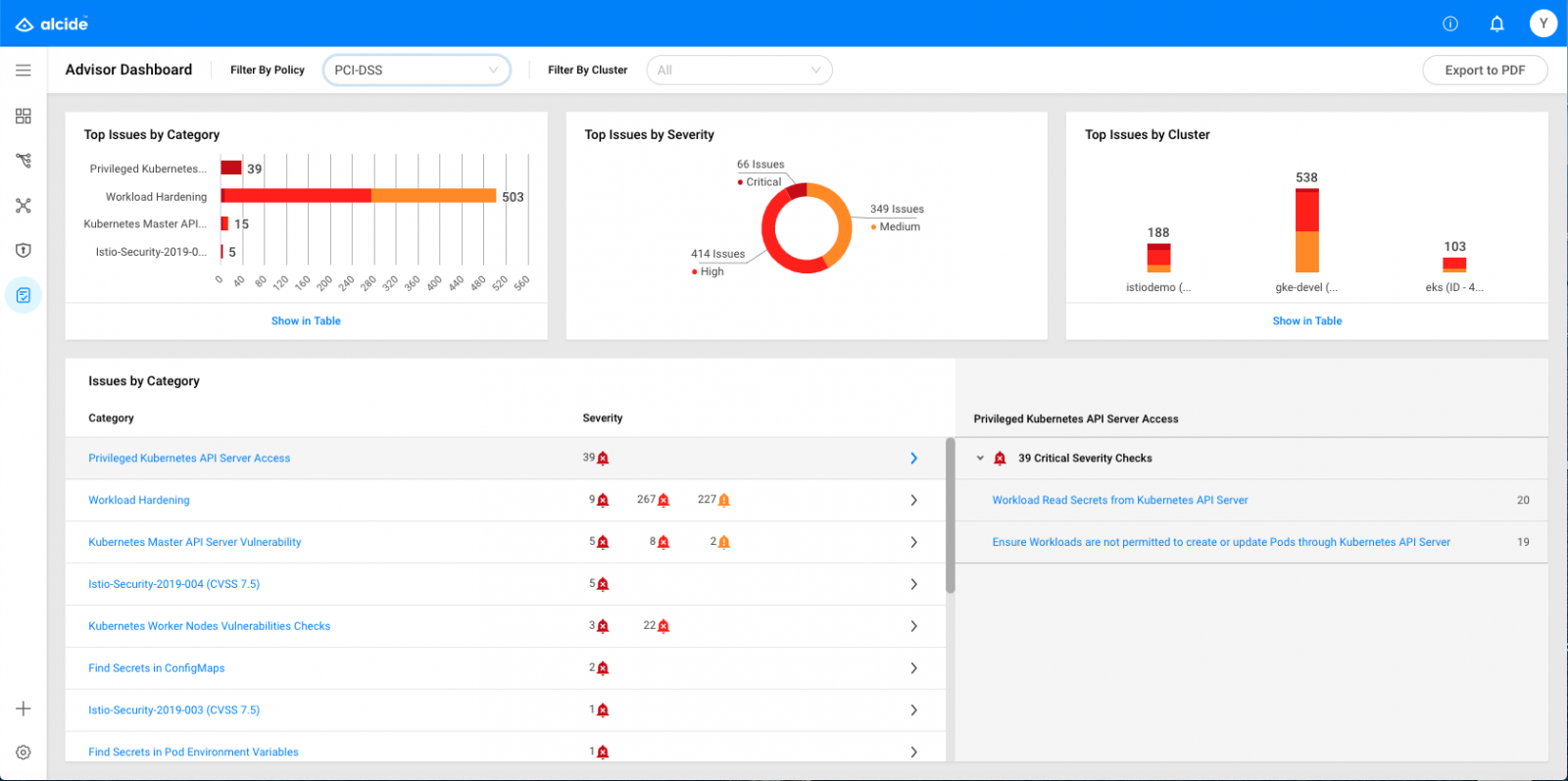

K8s應用法規遵循有工具,Alcide資安平臺開始支援GDPR和PCI DSS標準

K8s資安業者Alcide技術長Gadi Naor宣布,掃描K8s叢集時,也可加入歐盟個資規範GDPR和支付安全規範PCI DSS兩大規範的規則了。Alcide資安平臺是一套雲端K8s環境的DevSecOps工具,利用機器學習演算法,來判斷K8s環境中的配置問題或潛在資安風險,也作為資安管理和稽核之用。

Gadi Naor1表示,零售業稽核要求上,PCI標準對於顧客信用卡資料有一套必須持續遵循的要求,但要把這些規則,尤其是對網路環境配置的要求,套用到K8s複雜的叢集網路架構上,相當麻煩,例如針對Node、Pod或整個叢集都得有一套檢查的配置規則,同樣地,對個資規範要求嚴格的GDPR也是,如何避免錯誤配置導致個資曝光或誤用,配置管理的複雜度也很高,需要透過自動化的工具,來檢查和管理不同程式碼和應用程式的配置設定,才能快速發現問題。Alcide資安平臺還提供了一個稽核儀表板,會分門別類地列出K8s環境中的潛在配置問題和資安弱點,並按資安威脅低、中、高的風險來分類,方便DevOps團隊安排優先解決的議題。

#GitOps,#應用程式交付

簡化K8s應用配置,GKE推GitOps交付新工具測試版

K8s應用程式配置太冗長複雜,很難大規模管理,尤其在不同開發布階段,儲存在不同Git儲存庫時更難管理。Google釋出了應用程式管理器(Application Manager)測試版,這是GKE的應用程式交付解決方案,可讓開發人員創建從開發到生產階段的應用程式交付流程,同時結合Google所推薦的GitOps最佳實踐來管理發布版的配置。

這個應用程式管理器,遵循GitOps原則,利用Git存儲庫進行宣告式配置管理,可以讓開發者在將變更實際部署到環境之前,先對其進行審查和稽核。且應用程式管理器還會自動建置和執行建議的Git存儲庫結構,開發者可以使用Kubernetes配置管理工具Kusnetize,進行無模板自定義配置。

#程式開發,#GitHub

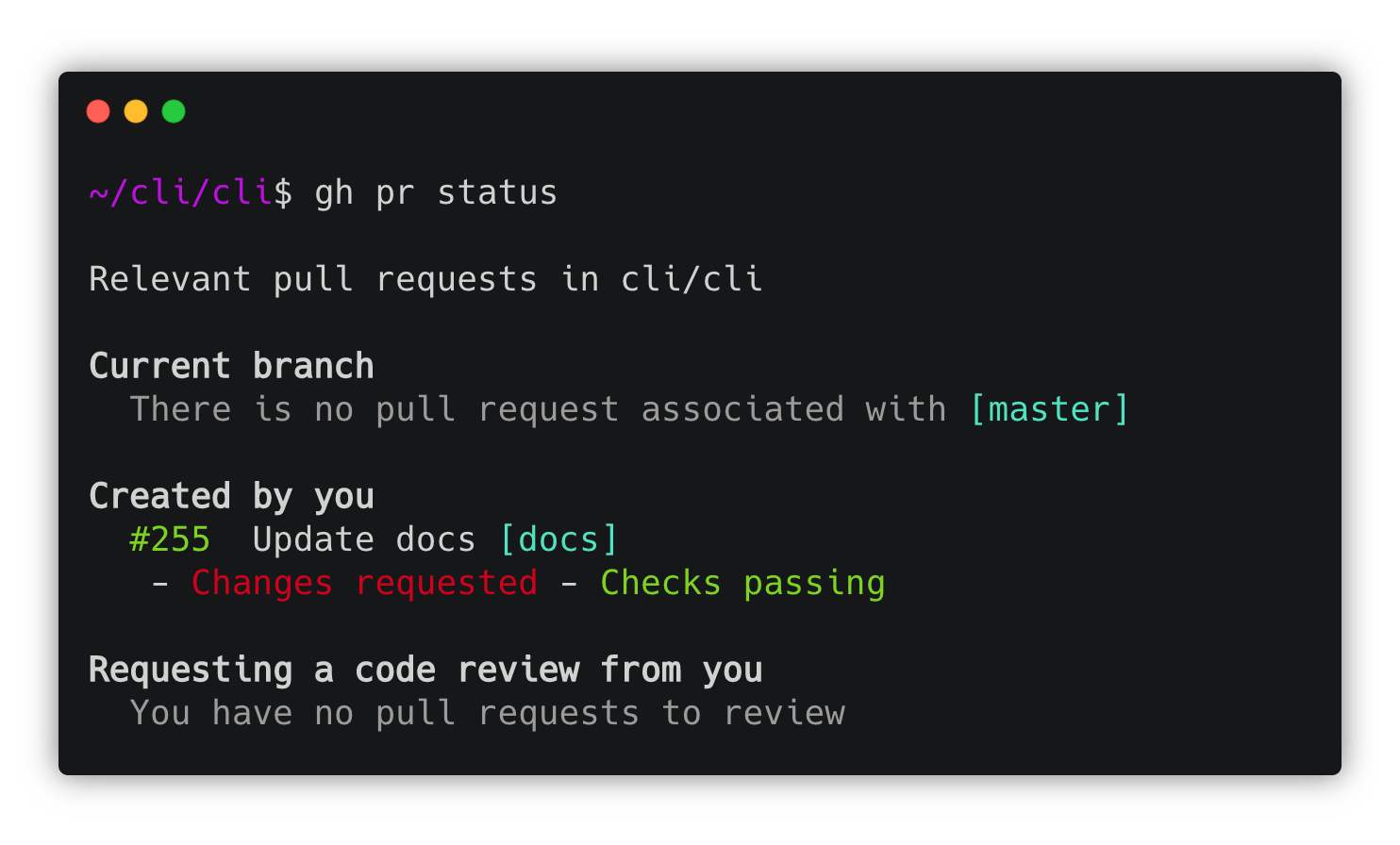

鍵盤開發更方便了,GitHub推出命令列工具,支援3種OS

GitHub釋出命令列工具Beta測試版,官方表示,GitHub CLI提供了一種簡單無縫的GitHub使用方法。用戶現在已經可以在macOS、Windows和Linux上安裝GitHub CLI。現在提供一些開源貢獻者會使用的基本功能,從問題(Issue)以及拉取請求(Pull Request)開始。貢獻者可以利用GitHub CLI搜尋開源專案並複製(Clone)該儲存庫,並且能看到由專案維護者釋出,已標註需要幫助標籤的問題。接著,開發者就能直接從GitHub CLI開啟瀏覽器,取得問題的詳細資訊。

開發者可以創建分支,提交幾次修復程式碼以修復問題所描述的臭蟲,並且創建拉取請求分享貢獻。在創建拉取請求時,GitHub CLI也會在沒有分叉時,自動創建分叉推送分支,接著才創建拉取請求以合併更改。

#K8s遷移 #系統搬家 #遷移自動化

VM應用搬上K8s有新工具,開源轉移工具Konveyor逐漸受到矚目

熟悉傳統虛擬化環境的企業,若要改用Kubernetes,其中一大挑戰就是得將現有在VM上的應用系統,轉移到K8s上。但是一一追蹤和調教不同應用系統的轉移工作,是一大工程。最近有一個新興開源K8s工具Konveyor,提供了一套K8s轉移的工具包,包括可以自動探索現有環境中的應用系統配置和資源,來進行可轉移應用的評估,提供轉移的建議作法,甚至還提供了自動轉移的搬家工具,可以用來簡化企業大批現有系統搬家的繁瑣工作。

這套搬家工具可以支援多種環境,包括了企業常用的虛擬化環境VMware vSphere,以及開源的OpenStack,另外也可支援Ansible、AppDyamics和Dynatrace環境配置,可支援本地端或雲端的原始碼或儲存在典藏區應用程式的轉移。開發者能自訂訂定特定條件來客製轉移建議作法。

#服務網格,#外部金鑰

K8s服務網格工具Linkerd發布2.7新版,支援外部PKI金鑰可用內部基礎架構

在2月初,K8s服務網格工具Linkerd再次推出新版,2.7版最大特色是共用的TLS加密基礎架構,現在可以支援外部驗證工具的授權使用者,例如Vault或cert-manager,官方指出,這個鬆綁有助於建立一個更透明化的gitops工作流程,因為這也意味著,Linkerd的配置檔也可以安全地放到版本控制系統中來管理,因為Linkerd可以整合外部的版本控制軟體,這是多數開發者最期待的功能之一。另一個好處是,現在也可以輪流使用Linkerd的TLS憑證。

2.7版還有不少更新,例如儀表板也提升了不少,現在可以顯示CronJob和ReplicaSet的資源,更清楚例行性任務和重複資源的調度,另外也有一套預先配置的Grafana儀表板,方便企業自建。新版對於K8s應用程式格式Helm的chart檔也有新功能,CNI範本將建立一個獨立的chart檔,並且會定期參考社群最佳作法來更新範本檔的配置。

#資安漏洞,#Istio,#緊急更新

Google開源微服務管理工具Istio緊急修補重大資安漏洞

Google在自家混合雲產品中,使用了一套開源的微服務管理工具Istio,可用來簡化跨雲間服務工作的管理,一家服務網格新創Aspen Mesh最近發現Istio的一個重大資安漏洞(CVE-2020-859),這是一個授權政策精確路徑匹配的邏輯漏洞,可以讓攻擊者繞過驗證機制,直接透過HTTP來存取。這意味著,攻擊者只要在網址上利用?或#字元就可以進行入侵。這個漏洞的衝擊評分為9分,屬於重大漏洞等級。受到影響的版本,包括了Istio 1.2.10與更早版本,1.3到1.3.7,1.4到1.4.3版。新版1.3.8和1.4.4以後版本則已經修復這個問題。紅帽則在OpenShift Service Mesh 1.0.7版中修復了這個漏洞。

#叢集管理,#GKE

GKE兩項小功能進入正式版,但讓叢集管理更方便了

最近Google的GKE服務有兩項小功能進入了正式版本,分別是指定節點資源池託管地點(Node pool location)和節點分批升級(Surge upgrades)。前者可以讓使用者自行指定任一個節點資源池所在的服務區域(Zone),而不用跟整個叢集部署在同一個Zone,這有助於建立分散備援架構。節點分批升級機制則可以讓使用者指定額外的備用節點數量,以及可接受的最大當機節點數,一旦升級過程出現節點失連,就可讓額外的備用節點接手,來提高升級過程的可靠度,來降低升級失敗的風險。

#Anthos,#儲存認證

Google混合雲產品Anthos推出認證儲存廠牌了

Google以K8s打造的混合雲產品Anthos越來越成熟了,在2月下旬,增加了一項Anthos Ready Storage的功能,可用來判斷那些儲存產品廠牌,可用於企業內部的Anthos建置,目前通過Google認證的Anthos儲存廠牌包括了Del EMC、HPE、NetApp、Portworx、Pure Storage和Robin.io。GCP產品經理Manu Batra指出,通過驗證者,意味著其產品,可以使用公開、可攜的K8s原生儲存API來進行儲存空間的動態配置,另外,也必須能夠在叢集自動擴充或縮減的情境下提供儲存管理自動化的能力。另外,這些廠商的產品也必須遵循K8s最佳實務的簡化部署建議。除了儲存認證廠牌之外,Anthos先前也推出了網路認證廠牌和基礎架構平臺認證廠牌,來擴大Anthos產品生態系。

#微服務管理,#K8s工具鏈

強化管理工具鏈,Mirantis買下芬蘭容器微服務新創Kontena

從OpenStack生態轉攻K8s生態的雲端軟體商Mirantis持續透過併購來強化自家K8s工具鏈,最近買下了芬蘭容器新創Kontena,這家公司有一套自己發行的K8s版本Kontena Pharos,不只增加了不少網路配置管理功能,也早在2018年就可以支援ARM 64位元架構處理器的部署。Mirantis表示,主要看上了Kontena強大的RBAC角色管理功能和跨叢集管理工具,未來會整合到Mirantis的DKS(Docker Kubernetes Service)和通用管理平臺UCP上,也會將這個K8s版本用於部署混合雲的裸機部署上。

責任編輯/王宏仁

更多Container相關動態

- Linux基金會的免費K8s線上課程,修課人數破10萬人

- CoreOS Container Linux原廠支援將於5月正式終止

- VMware調整產品軟體授權模式,單CPU超過32核心需多買一份授權

.JPG)

.png)