行政院:臺灣社交距離App擬4月底上線

隨著全球武漢肺炎(COVID-19)疫情加劇,各種科技防疫工具也紛紛出籠,尤其社區感染成了不可避免的風險後,不少國家或科技巨頭,開始打造社交距離偵測工具,如Google和Apple最近宣布聯手用藍牙打造接觸史追蹤技術,來減緩疫情的擴散,臺灣先前也利用科技手段,建立居家檢疫一條龍的防護流程,最近更要推出一款「臺灣社交距離App」,能用來提醒民眾是否接觸過確診或居家檢疫者,目前已經釋出Alpha測試版。

行政院表示,這款App的開發進程,從3月就開始與臺灣AI Labs合作開發,功能也已大致完成,正在進行內部測試。未來要將這款App用於防疫,並負責後續的系統維運。

下載臺灣社交距離App之後,用戶手機每15分鐘會自動生成一個Hashed ID,當藍牙偵測到附近幾公尺有其他人的手機時,雙方手機會記錄彼此的Hashed ID、接觸時間長度與距離,再儲存在各自的手機中。更多內容

陳昇瑋腦出血突然病逝!玉山金控痛失科技長

![]()

攝影/洪政瑋

臺灣人工智慧學校於4月13日發布了一則悼文,公布臺灣人工智慧學校執行長陳昇瑋,因腦出血意外陷入昏迷後過世的消息。

陳昇瑋在2014年創辦了臺灣資料科學愛好者年會,成了臺灣資料科學社群最重要的交流聚會,他從2017年開始大力推廣產業AI化,2018年更在中研院和多家企業支持下成立了臺灣人工智慧學校,2年來訓練了6千多位AI人才。

玉山金控在2018年找來陳昇瑋擔任科技長,陳昇瑋一手打造了玉山金控的智能金融處近百人的團隊,展開了近百項AI專案。更多內容

臺北市試辦實名制口罩自動販賣系統

![]()

攝影/蘇文彬

臺北市政府和衛福部、新創業者業安聯手試辦實名制口罩自動販賣系統,在臺北市信義區健康服務中心設置口罩販賣機,讓民眾可使用健保卡購買實名制口罩,這套系統接下來將擴大至12個行政區的健康服務中心。

這套自動販賣系統透過健保署開發的API介接實名制口罩系統,讓民眾在販賣機就能完成身分查核,確認可購買的口罩配額,再以行動支付或電子票證購買所需的口罩。更多內容

聯手抗疫,兩大手機OS將內建藍牙接觸史追蹤技術

![]()

圖片來源/Google

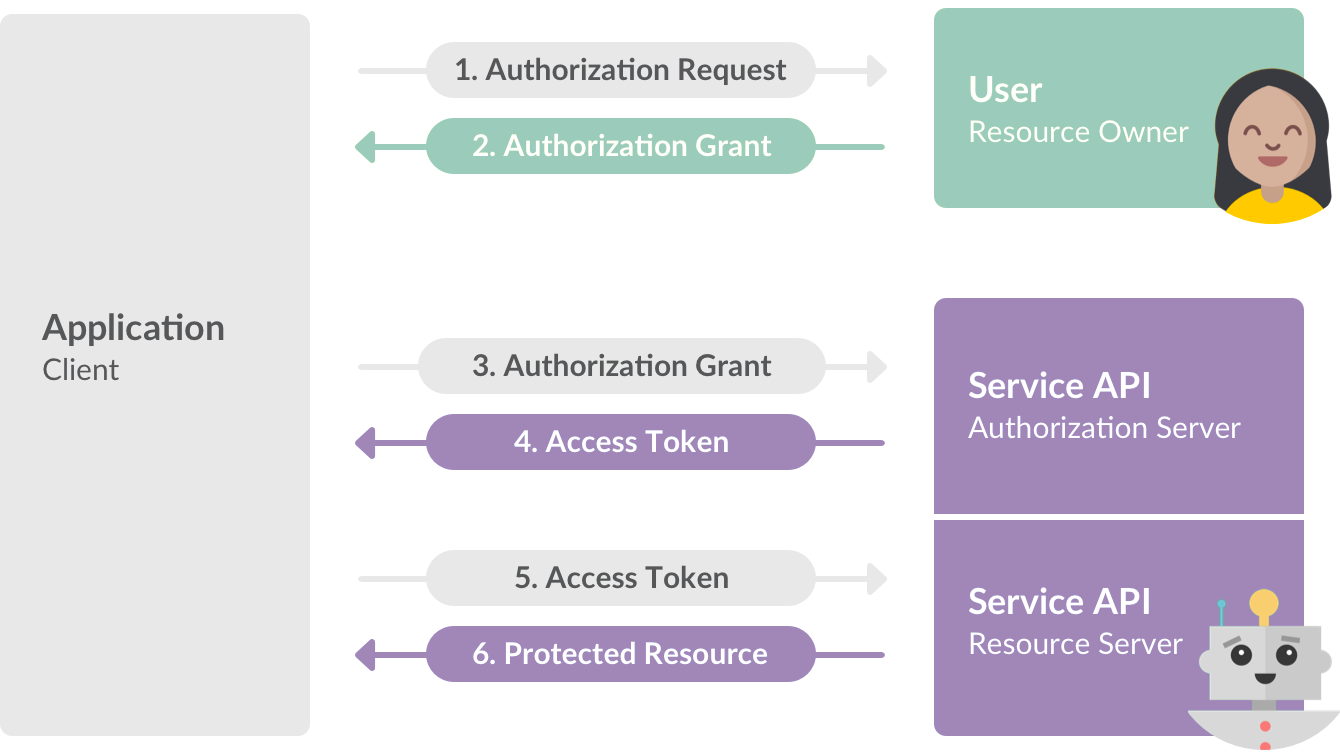

蘋果和Google共同宣布合作,將用藍牙技術,來打造一套可用來追蹤武漢肺炎接觸史的匿名追蹤技術,來對抗病毒的散播,5月先釋出API讓政府機構開發搭配的系統,後續會直接內建到iPhone和Android兩大手機OS中,讓全球數十億個裝置都能支援。從iOS 13或Android 6與以後的版本,都會在5月更新後支援。

Google和Apple如何設計匿名的接觸史比對技術?手機安裝了這個追蹤機制之後,每隔15分鐘就會產生一個亂數編號,就像是一張混亂塗鴉圖案的撲克牌,每張牌上還蓋了一個那隻手機亂數產生的一日限定戳章。更多內容

GitHub免費開放所有核心功能

在微軟買下GitHub之後,GitHub開始大動作祭出各種吸引使用者的作法,去年就推出了不少免費措施,今年更是積極佈局來搶攻開發者規模。最近,GitHub執行長Nat Friedman更宣布,所有核心功能皆免費對所有使用者開放,使用者將能更不受限制地進行協作開發。尤其,所有GitHub帳戶的私有儲存庫取消3人協作者的規定,不再有人數上限。更多內容

星展銀一年5千名應徵者靠AI篩選

臺灣星展銀行上線由新加坡總部開發的人工智能招募系統JIM,藉此提高HR部門人才招募的效率。

臺灣星展銀行人力資源處處長盧方傑指出,JIM會先篩檢應徵者投遞的履歷是否符合職缺要求,比如是否有3年工作經驗。接下來,會引導應徵者到自動化面談的關卡進行情境問答,回答職務相關問題,還會對應徵者進行心理測驗。

整合這三類資料後,JIM再來進行初步評估,以適任度來評分。銀行招募人員就可以直接依據這個評分,優先安排得分高者,先與業務單位主管進行面試,來決定是否聘用對方。

盧方傑強調,整合履歷、心理測驗結果,以及情境問答資料,多方面評估應徵者的能力,可以讓評估更為準確。更多內容

Google啟用加州通臺灣的海底電纜來因應爆量

谷歌獲得美國聯邦通訊委員會(FCC)的許可,未來6個月內,可啟用太平洋光纖網路(Pacific Light Cable Network)中,連接加州與臺灣的海底光纖電纜,以紓緩暴增的網路流量。

這條橫跨太平洋,長達8千英里的海底電纜,由Google和臉書共同投資,從2016年開始興建,不管是臺灣或是香港的部分其實都早已完工,但因監管疑慮,美國政府先前一直未同意啟用。更多內容

支援網頁NFC感應技術的Chrome 81來了

Google釋出Chrome 81,首度支援Web NFC標準。Web NFC是近場通訊(Near Field Communications,NFC)技術的網頁版標準,該技術允許距離10公分之內的裝置彼此通訊,而Web NFC則讓網站能夠在該距離內讀取及寫入NFC標籤。

目前Web NFC在Chrome 81中處於原始試用(Origin Trials)階段,這是Google在測試網路平臺新功能,還得兼顧實驗安全時所採行的方式。更多內容

VMware修補vCenter Server高風險漏洞

四月初VMware修補了一個與vCenter Server有關的安全漏洞,此一編號為CVE-2020-3952的安全漏洞位於vmdir中,在通用漏洞評分系統(CVSSv3)的風險程度,達到最高的10分,將允許駭客竊取機密資訊。更多內容

大型主機疫情期用量飆高,美國數州急徵COBOL人才

![]()

圖片來源/Erik Pitti on flickr (CC BY 2.0)

武漢肺炎重創美國經濟,也對政府IT形成另一項挑戰:運行數十年的大型主機系統,已欠缺維護人才。例如紐澤西州以及康乃狄克州的失業補助系統,都跑在40歲的大型主機上,近來武漢肺炎衝擊之下,許多企業倒閉或裁員,導致請領失業救濟補助的人數飆升,大量作業令年久失修的系統不堪負荷,政府也面臨找不到COBOL人才的問題,而對外求援。更多內容

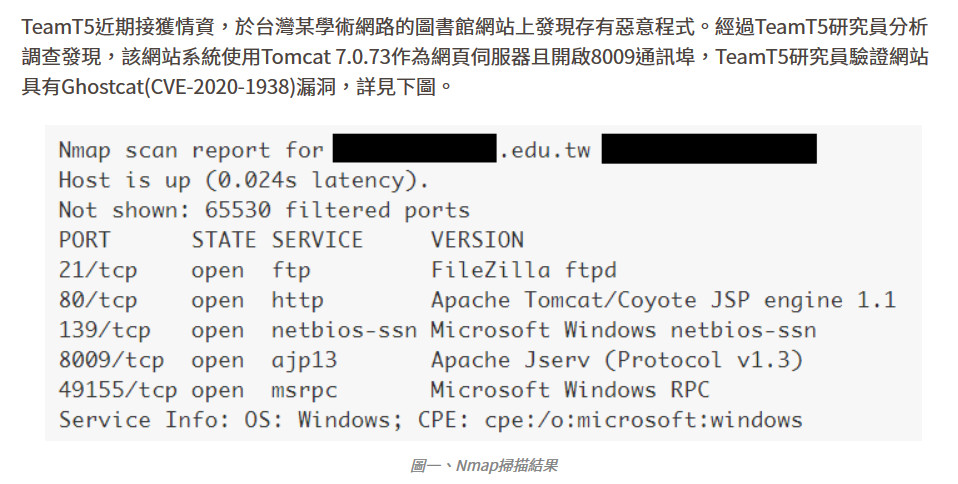

有28個國家透過監控來抑制武漢肺炎疫情

![]()

Photo by Franck V. on Unsplash

科技部落格OneZero觀察全球的媒體報導,發現至少已有28個國家藉由加強對人民的監控,來抑制武漢肺炎疫情,對許多政府來說,這只是權宜之計,但不少人權組織都擔心,在疫情結束後,民眾隱私權將難以復原。更多內容

Hangouts視訊會議軟體更名為Google Meet

近日Google將視訊會議軟體Hangouts Meet,悄悄更名為Google Meet,不過,沒有特別說明原因。Google是在2017年,把Hangouts拆分為Hangouts Meet與Hangouts Chat兩個產品,前者為視訊會議工具,後者則著重於文字協作,隨後即把它們納入G Suite,但會根據G Suite提供不同等級的Hangouts Meet服務。更多內容

臺、德、美、澳公部門禁用視訊會議軟體Zoom

![]()

圖片來源/Australian Defence Force

視訊會議軟體Zoom因傳出隱私、安全與誇大加密等級等負面消息,而日益受到各國政府的關注。除了臺灣的行政院與教育部,已下令公務機關及各級學校不得使用Zoom之外,美國參議院、德國外交部,以及澳洲軍方,也都宣布了禁用Zoom的政策。更多內容

中國本土自製勒索軟體來襲

![]()

圖片來源/火絨安全

最近,在中國傳出許多使用者接連到多個網路論壇反應,他們的電腦中了WannaRen的勒索軟體病毒。資安廠商表示,這是當地原本從事挖礦攻擊的駭客組織,模仿WannaCry勒索軟體的事件,濫用了美國國安局開發的EternalBlue漏洞工具,並且透過軟體下載網站來散播勒索軟體病毒。

先前群創光電傳出電腦遭受攻擊之際,外界便有人猜測,極有可能是電腦感染了WannaRen。更多內容

Magecart鎖定小型電商網站攻擊

資安業者RiskIQ發現,1月下旬,有新的金融卡卡號側錄攻擊手法出現,已有19個中小企業網站受害。

從這波攻擊行動所採用的手法和特徵來看,因側錄交易資料的過程中,會於網站植入iframe,RiskIQ將駭客使用的金融卡側錄工具(Skimmer)命名為MakeFrame。

至於攻擊者的身分究竟為何人?該公司則根據MakeFrame的手法特性來判斷,認為是Magecart的第7組駭客所為,Magecart是以側錄線上交易資料而惡名昭彰的駭客組織,之前售票網站TicketMaster、英國航空遭駭事件,都是這個組織所為。更多內容

(8).jpg)

.jpg)

.jpg)

.jpg)