「逐筆交易為證券商IT軍火競賽,鳴響了第一槍,往後,資訊的力量將更主導,誰能夠掌握資訊上的優勢,就更有競爭力。這是所有券商的挑戰,跟不上就可能被市場淘汰。」康和綜合證券資訊長張志堅道出他的觀察。

逐筆交易新制增加了更多種股票買賣委託形式,但也帶來了最大的挑戰,影響了證券商幾乎所有的交易系統。張志堅提到,從市場價格欄位擴充、交易委託的電文格式、資料庫、後臺的下單風控主機、交易及帳務中臺、下單電子交易平臺、下單平臺介面等,全都要重新改過。逐筆交易與行情逐筆顯示,會造成成交回報的速度變快且變多,連帶行情報價資訊也會跟著變快、變多。

這個變革對股民的衝擊程度不一,張志堅觀察,逐筆交易對於臺灣眾多小散戶不會造成太大的影響。反而是對高頻交易與程式交易投資人,也就是中實戶、大戶或法人的衝擊較大,他們在下單、取消單子,或是需要更快的訊息來進行整合或做策略判斷時,就得搭配高速的交易系統,才能夠辦到。

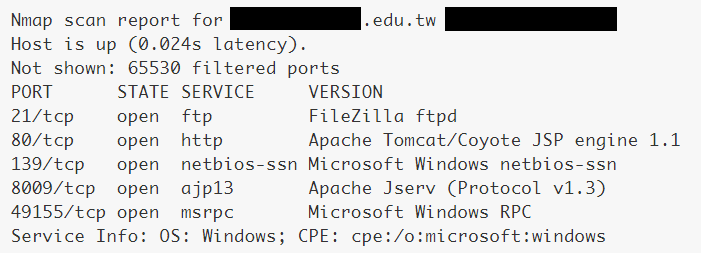

在政府政策要求,新制度是非走不可的一條路,券商還是得同時提升通訊系統與資訊系統的投資。在通信系統部分,張志堅表示,證交所事前評估,逐筆交易的資訊流大約是以往的4倍,因此,線路頻寬增加成4倍,而且是整條通信線路的每一個處理端點上,從交換器、路由器到防火牆等,都要是原來資料處理的4倍能量。「為了因應逐筆交易新制的上路,讓每家證券商的資訊部門,簡直如臨大敵。」

光在建置初期的採購,券商就感受到成本大增,不只高效率通信軟硬體要價不斐,線路頻寬更是一大成本,張志堅補充,即便因應此次逐筆交易,證交所向中華電信爭取到一個較好的頻寬方案來減輕券商負擔,但光是通信費用的增加,證券商的負擔就不輕。

成交回報資訊流量為何暴增4倍?

為何資訊流會暴增?得從資訊系統流程來看,一般的證券下單交易系統,投資人從下單AP或App送出一筆委託後,經過券商前臺的資訊伺服器閘道器,到處理交易與帳務的中臺,再到後臺的下單風控主機,再連線到證交所進行逐筆撮合後,再循原路徑透過券商將委託回報與成交回報傳給投資人。

張志堅強調,這個雙向來回的過程,因為逐筆撮合與逐筆回報的關係,成交回報的資訊流量預估是以往的4倍。

以往證交所是5秒鐘撮合一次,所以,每一檔股票5秒只會有一檔成交回報價回來,比如一股台積電是300元,5秒撮合一次的成交回報價就是300元。

然而,逐筆交易新制則是隨到隨撮,意思就是每有一方買家與賣家可以媒合的價格出來,就會馬上撮合,所以,每一檔股票回來的成交回報價會不一樣,成交回報也會跟著變多。

比如,投資人掛進10張台積電的股票,過往只能買到一個價格的股票,只會有一筆成交回報;現在逐筆交易新制後,投資人可能每一張的成交價格都不同,在295元到305元區間都有,每張交易結果不同,投資人就會收到多筆成交價格的回報。

甚至最極致的情況下,張志堅提到,若出現快市的狀況下,投資人買100張股票,最多可能要回傳給100筆成交回報價。對券商全套系統的負擔也會變大,所以,在交易處理速度就得加快。

甚至會出現一種滾雪球效應,他觀察,因為行情傳播變成即時更新,高頻交易投資人或程式交易投資人將會增加下單次數,可能帶來更大的委託量,再度讓委託回報次數增加。這正是最終導致了「4倍資訊流量」的原因。

一般券商都有兩套以上的AP與App,再加上法人下單系統、營業員自行輸入用系統、Key-In(一般輸入用)、語音下單等系統,每一套系統幾乎有各自的專用前臺,這是券商主機數最多、最複雜的一塊。還要加上主要提供下單交易、驗章、帳務查詢服務的中臺,以及負責下單、風控、交易所連線的後臺。

暴增資訊流影響了大量券商系統。張志堅指出,這些交易系統上,每個節點、每個主機、每個儲存,乃至每個資料處理的處理效能,都得要擴充到4倍。甚至,他認為:「 4倍是保守估計,」所以,康和綜合證券(簡稱康和證券)在主機、伺服器的處理速度,都擴充了5倍以上。

其中最需要擴充的關鍵,他認為,後臺負責風控與交易所連線,是整個證券下單交易中最重要的環節。投資人下單要符合證交所規範、證券商內控、個股現況規定、投資人庫存等條件,才能準備下單到交易所。而與交易所連線時,則要按照交易所連線規範,掌握交易協定(TMP、FIX),讓投資人的委託單快速且無誤地傳到交易所完成委託,並快速地回傳委託與成交回報到後臺、中臺。

「後臺需要有較大計算力的主機電腦來完成,也是各券商資訊重兵集結所在。」張志堅透露,因應此次逐筆交易,許多大型券商在後臺軟硬體的更新費用多達上億元,中小型券商也要花上千萬元。

用開放式架構與開源軟體,自行開發新一代證券電子交易系統

然而,像是康和證券這樣,沒有金控背景撐腰的中型券商,甚至是其他小型券商來說,因為獲利困難,要打贏這場資訊戰的同時,還得陷在成本與系統效能間,難以兩全的困境中。

為了突破這個困境,4年前,康和證券做了一個大膽的決定,他們要用開放式架構與開源軟體,自行開發新一代證券電子交易系統,目標是兼顧成本與提升系統效能。花了3年半建置,終於在2019年1月正式上線,這是康和證券備戰逐筆交易制度的關鍵利器。

趁著新一代系統砍掉重練,康和證券甚至更換了關鍵系統的開發語言。張志堅表示,臺灣證券商、期貨商後臺所用的風控系統較為老舊,就算使用新的電腦硬體,但是,資訊架構已是20年前的設計,它的程式語言也是30年前的COBOL、RPG,「這兩種程式語言已經不在學校正式課程教授有20年了,使得軟體開發人才難尋。」

效力不佳、成本也很昂貴,所以,康和證券才毅然決然換掉老架構,也決定使用較易維護的C與C++程式語言,並且採用開放架構技術,包括數位系統、軟體開發環境、資料庫等,都完全使用開源技術來開發。張志堅認為,當前,開放式架構與開源軟體都已非常成熟,多方評估下才決定以新技術、新架構自行開發。

現在,康和證券所有的軟體開發都是用開源軟體,從作業系統開始,軟體開發環境、程式語言、資料庫都是,「這是康和證券從上到下所展現的決心與能力,這也是目前所有新興科技開發資訊系統的方法。」他說。

而且不只證券交易系統,包括權證交易造市系統也採用了開源軟體,就連自營交易系統,早在逐筆交易前,也用開源的程式語言汰換了原本的COBOL程式語言。康和證券的下一步,則是期貨交易系統,預計今年底可以進入測試,預計明年上線。

張志堅更進一步揭露,以新技術、新架構自行開發帶來的好處是,新系統處理速度快了30倍,但軟硬體成本只有舊系統的十分之一,約莫200萬元即可重新打造一個系統,包括速度、容量、穩定度,都不會輸大型券商花了1億元開發的系統。

康和證券新一代系統去年上線時,平均每筆交易下單包含後臺風險控管,「交易處理速度已可做到1.75毫秒。」在今年3月新制實施前,康和證券還繼續添購了新設備,CPU又比去年版本快了3倍。現在,「康和證券的交易處理速度已經進入了微秒,也就是百萬分之一秒的時代。」張志堅強調。

他觀察,臺灣證券市場常見下單方式上,大約6、7成投資人透過電子下單,仍有3、4成使用人工管道。所以,康和證券另外在逐筆交易前,也做了一些額外調整,將電子交易以外的下單管道,像是投資人打電話進來下單、營業員自Key、人工Key-in等功能,從舊系統全數轉移到新版架構,全面改走新系統流程來提供下單服務。

為打造新系統,不惜花一年半組織開源軟體開發團隊

「為了打造新一代證券交易系統,一路走來歷經重重挑戰與困難,」張志堅甚至形容自己是「從一片荒蕪開始」。當年,他在公司內部提出全面開源的想法時,所有聽到的人都認為,這是不可能挑戰,他得一肩扛起新系統可能面臨的所有風險,甚至他一度也質疑是否要這樣做。

不過,他沒有因此放棄,「如果跟別人走一樣的路,資訊成本也跟別人一樣,對中小型券商來說只有死路一條。」張志堅篤定地說。他仍深信唯有以經濟的成本來發展資訊,康和證券在未來才具有足夠的競爭力,也才可能打得贏這場仗,繼續存活下去。

後來,張志堅大舉從外部尋找擅長開源軟體的開發人才,花了整整ㄧ年半,才組成了新系統的開發團隊,最後總共花三年半的時間,才完成新一代證券交易系統的建置。

一開始上線時,擔心新系統的穩定性不足,也採取了新舊系統雙軌並行將近一年的時間,在測試階段就謹慎地分階段擴大規模,先由10人研發團隊利用新系統來下單測試,一個月之後再陸續擴張到資訊部、總公司,乃至康和證券北區、中區、南區的員工都進來測試,甚至還讓幾位大客戶下單測試速度,藉此從一次次測試中找出問題,逐步進行系統調校。

新系統雖然速度快了許多,但他坦言,上線後的挑戰是系統穩定度,即便目前新系統運作順利,但康和證券仍不敢大意,仍盯緊系統穩定度來持續進行優化調校。未來,康和證券也會開始將AI列為發展重點,第一個應用就用來改善自營交易的操作,後續再逐步擴大應用到顧客端。文⊙李靜宜

.jpg)